Introduzione alle tecniche di trasposizione

La tecnica di trasposizione è una tecnica crittografica utilizzata per convertire il testo semplice in testo cifrato. Ha ottenuto riorganizzando la posizione dei caratteri nel testo normale. Sono disponibili varie tecniche, una trasposizione è una di queste. In questo articolo, vedremo come viene utilizzata la tecnica di trasposizione per ottenere la crittografia sicura.

Tecniche di trasposizione

Di seguito è riportato l'elenco delle tecniche di trasposizione.

1. Tecnica Rail-Fence

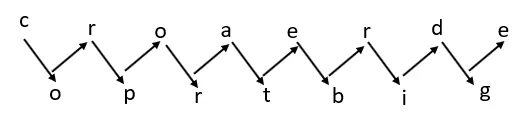

Rail-Fence è la semplice tecnica di trasposizione che prevede la scrittura di testo semplice come una sequenza di diagonali e la sua lettura riga per riga per produrre il testo cifrato.

Algoritmo

Passaggio 1: annotare tutti i caratteri del messaggio di testo normale in una sequenza di diagnosi.

Passaggio 2: leggere il testo semplice scritto nel passaggio 1 come una sequenza di righe.

Per capirlo in modo migliore, facciamo un esempio.

Esempio: supponiamo un ponte aziendale in testo semplice e vogliamo creare il testo cifrato del dato.

Innanzitutto, disponiamo il testo normale in una sequenza di diagnosi come mostrato di seguito.

Ora leggi il testo semplice per riga saggia, ad esempio croaerdeoprtbig.

Quindi, qui il semplice testo è corporate bridge e il testo cifrato è croaerdeoprtbig.

La tecnica Rail-Fence è abbastanza facile da rompere.

2. Semplici tecniche di trasposizione colonnare

La semplice tecnica di trasposizione colonnare può essere classificata in due parti: tecnica di base e round multipli.

Tecnica di trasposizione colonnare semplice - tecnica di base. La semplice tecnica di trasposizione colonnare organizza semplicemente il testo normale in una sequenza di righe di un rettangolo e lo legge in modo colonnare.

Come funziona questo algoritmo?

Passaggio 1: scrivere tutti i caratteri del messaggio di testo semplice riga per riga in un rettangolo di dimensioni predefinite.

Passaggio 2: leggere il messaggio in modo colonna, ovvero colonna per colonna.

Nota: per leggere il messaggio, non è necessario che sia nell'ordine delle colonne. Può da qualsiasi sequenza casuale.

Passaggio 3: il messaggio risultante è un testo cifrato.

Esempio: supponiamo che il testo in chiaro sia un bridge aziendale e che dobbiamo calcolare il testo cifrato usando una semplice tecnica di trasposizione colonnare.

Prendiamo 6 colonne e disponiamo il testo semplice in una riga.

| Colonna 1 | Colonna 2 | Colonna 3 | Colonna 4 | Colonna 5 | Colonna 6 |

| c | o | r | p | o | r |

| un' | t | e | B | r | io |

| d | g | e |

Decidi l'ordine delle colonne per leggere il messaggio - supponiamo che 1, 3, 5, 2, 4, 6 sia un ordine.

Ora leggi il messaggio in modo colonnare usando l'ordine deciso. - cadreeorotgpbri

cadreeorotgpbri è un testo cifrato.

3. Semplice tecnica di trasposizione colonnare - Round multipli

La semplice tecnica di trasposizione colonnare con più round è la stessa di base, solo la differenza è che, in più round, ripetiamo il processo più volte.

Funzionamento di un algoritmo

Passaggio 1: scrivere tutti i caratteri del messaggio di testo semplice riga per riga in un rettangolo di dimensioni predefinite.

Passaggio 2: leggere il messaggio in modo colonna, ovvero colonna per colonna.

Nota: per leggere il messaggio, non è necessario che sia nell'ordine delle colonne. Può da qualsiasi sequenza casuale.

Passaggio 3: il messaggio risultante è un testo cifrato.

Passaggio 4: ripetere la procedura dal passaggio 1 al passaggio 3 più volte come desiderato.

Esempio: supponiamo che il testo in chiaro sia un bridge aziendale e che dobbiamo calcolare il testo cifrato usando una semplice tecnica di trasposizione colonnare.

Prendiamo 6 colonne e disponiamo il testo semplice in modo riga-saggio.

| Colonna 1 | Colonna 2 | Colonna 3 | Colonna 4 | Colonna 5 | Colonna 6 |

| c | o | r | p | o | r |

| un' | t | e | B | r | io |

| d | g | e |

Decidi l'ordine delle colonne per leggere il messaggio - supponiamo che 1, 3, 5, 2, 4, 6 sia un ordine.

Ora leggi il messaggio in modo colonnare usando l'ordine deciso. - cadreeorotgpbri

cadreeorotgpbri è un testo cifrato.

Eseguiamo i passaggi da 1 a 3 ancora una volta.

| Colonna 1 | Colonna 2 | Colonna 3 | Colonna 4 | Colonna 5 | Colonna 6 |

| c | un' | d | r | e | e |

| o | r | o | t | g | p |

| B | r | io |

Nella seconda iterazione, l'ordine delle colonne sarà lo stesso.

Testo cifrato - cobdoiegarrrtep

Continuare la stessa procedura se è richiesta più iterazione.

4. Vernam Cipher

Un sottoinsieme di cifratura Vernam è chiamato pad una tantum perché è implementato usando un set casuale di caratteri non ripetitivi come testo di cifratura di input.

Nota: una volta che il testo della cifra di input viene utilizzato per la trasposizione, non viene mai utilizzato per nessun altro messaggio. La lunghezza del testo cifrato di input deve essere uguale alla lunghezza del testo normale.

Funzionamento dell'algoritmo

Passaggio 1: disporre tutti i caratteri nel testo normale come un numero cioè A = 0, B = 1, … .. Z = 25.

Passaggio 2: ripetere la stessa procedura per tutti i caratteri del testo cifrato di input.

Passaggio 3: aggiungere ogni numero corrispondente ai caratteri di testo normale al numero di caratteri del testo di cifratura di input corrispondente.

Passaggio 4: se la somma del numero è maggiore di 25, sottrarre 26 da esso.

Passaggio 5: tradurre ogni numero della somma nei caratteri corrispondenti.

Passaggio 6: l'output del passaggio 5 sarà un testo cifrato.

Nel codice cifrato di Vernam, una volta utilizzato il testo di cifratura di input, non verrà mai utilizzato per nessun altro messaggio, quindi è adatto solo per messaggi brevi.

Esempio: il testo normale è educba e il testo cifrato è ntcbar

| Testo semplice | e | d | u | c | B | un' |

| 4 | 3 | 20 | 2 | 1 | 0 | |

| Inserisci il testo cifrato | n | t | c | B | un' | r |

| 13 | 19 | 2 | 1 | 0 | 17 | |

| Aggiunta di testo semplice e testo di crittografia di input | 17 | 22 | 22 | 3 | 1 | 17 |

| Testo cifrato | r | w | w | d | B | r |

Quindi, il testo cifrato è rwwdbr.

Articoli consigliati

Questa è una guida alle tecniche di trasposizione. Qui discutiamo l'elenco delle tecniche di trasposizione con i passaggi, gli esempi e il funzionamento degli algoritmi. Puoi anche consultare il seguente articolo.

- Ordinamento in C ++

- Algoritmo IDEA

- Crea utente in Linux

- Tipi di cifratura