Introduzione agli strumenti di sicurezza cloud

La sicurezza del cloud computing si riferisce a una vasta gamma di tecnologie che controllano, utilizzano e proteggono le applicazioni di dati virtualizzate, il suo IP unico, i suoi servizi e l'infrastruttura integrata del cloud computing. È una sottounità di sicurezza informatica, sicurezza di rete e altro ancora nella sicurezza delle informazioni. I problemi di sicurezza sono associati all'unità cloud. Le organizzazioni utilizzano la tecnologia cloud per vari scopi e ogni modello ha caratteristiche uniche. Il diverso modello di servizio dei cloud è Software as a service, Infrastruttura come servizio e Platform as a service che viene distribuito in qualsiasi cloud privato, pubblico, ibrido e comunitario. I problemi di sicurezza rientrano in due grandi categorie, un problema affrontato dai fornitori di cloud e gli altri problemi affrontati dai clienti. In questo articolo, discuteremo in dettaglio alcuni degli importanti strumenti di sicurezza cloud.

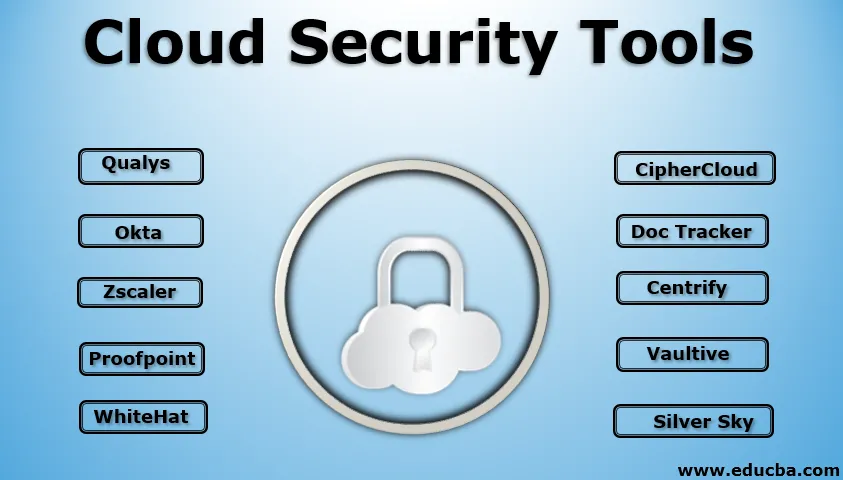

I migliori strumenti di sicurezza cloud

La dimensione dell'azienda non è una questione di sicurezza. Anche il telefono cellulare ha molte password e blocco dei pattern per proteggere i dati dell'utente. Gli hacker sono sparsi ovunque per bloccare i dati ogni volta che c'è un firewall scadente. Quindi la sicurezza è la prima obbligatoria da controllare periodicamente. Ecco alcuni strumenti di sicurezza che sono promettenti e facili da installare su sistemi hardware e software.

1. Qualys

Gli strumenti Qualys installati per verificare qualsiasi minaccia e proteggere i tuoi dispositivi, applicazioni Web e pagine Web tramite soluzioni cloud. L'organizzazione analizza qualsiasi attacco di malware e garantisce che nulla venga influenzato dai dati o dal sistema dell'utente. Se rileva un attacco, visualizza i passaggi necessari per risolvere i problemi e scansiona nuovamente tutte le pagine Web e le applicazioni per renderlo chiaro e funzionare in modo efficiente. Qualys produce un firewall solo cloud per proteggere le pagine Web da qualsiasi minaccia.

2. Sicurezza WhiteHat

La sicurezza di WhiteHat mira a proteggere i siti Web degli utenti dal livello principale che include il processo di codifica. Questo strumento è disponibile come pacchetto suite con incorporato cinque applicazioni diverse. La prima applicazione viene utilizzata per proteggere pagine Web e codifica. La seconda applicazione aiuta a identificare i problemi rilevati prima dell'avvio del sito Web durante il suo tempo di pre-produzione. Un'altra app aiuta l'utente a verificare eventuali problemi importanti nell'ambiente live. La quarta applicazione consente all'utente di accedere alle pagine Web anche attraverso buchi quando viene rilevata una patch. Quello principale funge da braccio di ricerca e fornisce allarmi informazioni aggiornate sulla rete di sicurezza dell'utente.

3. Okta

Okta si concentra sulla gestione dell'identità di qualsiasi persona che accede e qual è la ragione dietro il suo accesso. Ha già i database dei dipendenti che accedono quotidianamente per i controlli sanitari di base e i controlli delle prestazioni, quindi ha i dettagli di clienti, fornitori di servizi cloud, clienti di terze parti. Conosce le persone che lavorano nei backend e hanno accesso diretto alle persone. Aiuta l'utente a gestire le applicazioni tra cui applicazioni Google, salesforce, workday, Microsoft Office Suite 365. Può anche tenere traccia degli accordi sulla privacy dei dati, pulsanti di accesso e dashboard di accesso.

4. Punto di prova

Un Proofpoint è uno strumento che si concentra solo sull'e-mail che viene generata automaticamente dal buco della settimana attraverso i sistemi, il che è un posto facile per gli hacker. Previene non solo i dati in entrata ma garantisce anche ogni singola unità di dati in uscita. Aiuta a prevenire la perdita di dati. Funziona anche sulla crittografia e la decrittografia della gestione e del flusso di dati.

5. Zscaler

È il prodotto della rete cloud Direct che viene applicato per una distribuzione economica e semplice rispetto ai metodi di sicurezza antichi. Il prodotto aziendale Zscaler protegge i sistemi da attacchi avanzati alle minacce monitorando e controllando il traffico che entra e esce dalla rete dell'utente che funge da posto di controllo. Inoltre, protegge e monitora il telefono cellulare con una speciale dashboard dell'applicazione mobile online.

6. CipherCloud

CipherCloud è un'applicazione che viene utilizzata per proteggere tutti gli altri servizi e prodotti come applicazioni Google, servizi Web Amazon, Chatter, Office 365. Garantisce la protezione dei dati mediante crittografia, monitoraggio del traffico regolarizzato e scansione anti-virus.

7. Doc Tracker

Doc Tracker è presente nella parte superiore del livello di sicurezza che condivide i file da Box e Office 365. L'utente deve applicare un livello di sicurezza sopra i file, se si dimentica di farlo, chiunque può leggerlo, modificarlo e controllarlo esso. Doc Tracker si concentra per impedire ai documenti di questo tipo di scenario. Consente all'utente di conoscere l'altra persona che accederà al file condiviso. Se tenta di gestire a parte i suoi limiti, l'utente può ripetere il file facendo clic su "unsharing"

8. Centrifugare

Centrify mira alla gestione dell'identità attraverso diverse applicazioni e dispositivi. L'obiettivo principale è quello di rendere gli utenti, i datori di lavoro e i clienti simili come un'area centrale da visualizzare e accedere attraverso le politiche aziendali. Emette un allarme quando una persona tenta di accedere dal software cloud locale o dalle applicazioni cloud. È un prodotto speciale che funziona per Samsung Knox che ha aggiunto funzionalità software di protezione. Questo prodotto consente l'unico processo di accesso.

9. Vaultive

Vaultive funge da proxy di rete trasparente che si trova tra il cyberspazio e la rete senza alcuna apparecchiatura di prefazione. Prima di utilizzare i server basati su cloud non aspettarsi che l'azienda fornisca la sicurezza completa per i file e i dati dell'utente, invece di esercitarsi a proteggere i propri dati mediante la crittografia prima che entrino nei server. Vaultive crittografa tutti i dati in uscita da Office 365 prima che entrino nelle reti e nelle applicazioni

10. Silver Sky

Deve essere un utente one-stop-shop per la sicurezza basata su cloud. Fornisce monitoraggio e-mail e protezione della rete. Promuove l'utente a diventare cliente dell'accordo HIPAA e PCI. Questo importante cliente regola le politiche aziendali, le informazioni sanitarie e i pagamenti online di un'impresa fornendo forti sistemi di sicurezza a più livelli.

Conclusione

Questo è il motivo per cui la sicurezza come servizio deve essere implementata e utilizzata in modo efficace in tutta la rete per prevenire la perdita di dati, la perdita di dati e lo snap dei dati dagli hacker.

Articoli consigliati

Questa è una guida agli strumenti di sicurezza del cloud. Qui discutiamo i diversi strumenti di sicurezza cloud che sono promettenti e facili da installare sul tuo sistema hardware e software. Puoi anche consultare i nostri altri articoli correlati per saperne di più-

- Problemi di sicurezza IoT

- Strumenti di analisi dei dati gratuiti

- Principi di sicurezza informatica

- Strumenti di test di regressione

- Dispositivi firewall

- Tipi di cifratura

- Tipi di cloud computing