Introduzione ai tipi di cifratura

In termini di frode digitale, per prevenire i nostri dati vengono utilizzate molte tecniche per proteggere i nostri dati da hacker o terze parti. In questo articolo discuteremo i tipi di cifra. Prima di ciò, vediamo prima il significato. Il testo semplice è il messaggio o i dati che possono essere letti dal mittente, dal destinatario o da terzi. Quando il testo normale viene modificato utilizzando alcuni algoritmi o tecniche, i dati o il messaggio risultanti vengono chiamati testo cifrato. In breve, la conversione di testo semplice, ovvero testo leggibile in testo non leggibile, si chiama testo cifrato.

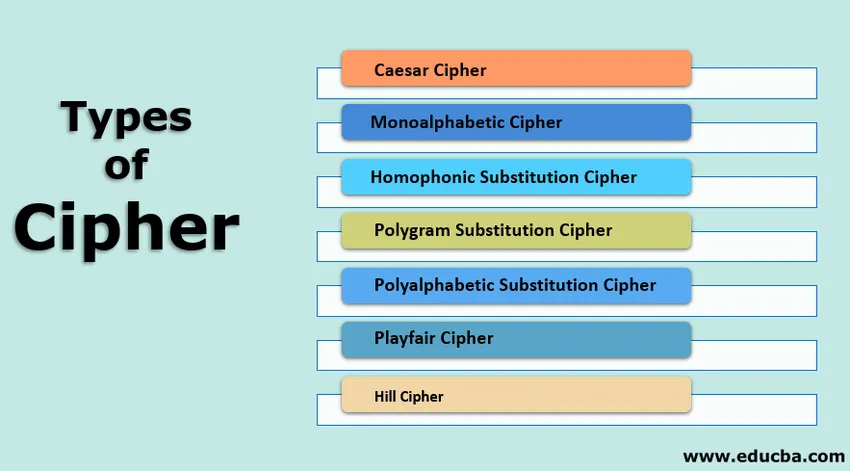

Tipi di cifratura

I tipi di cifre sono indicati come segue:

1. Caesar Cipher

Nella cifra di Cesare, l'insieme di caratteri di testo normale è sostituito da qualsiasi altro carattere, simbolo o numero. È una tecnica molto debole per nascondere il testo. Nella cifra di Cesare, ogni alfabeto nel messaggio è sostituito da tre posizioni in basso. Vediamo un esempio. Il testo in chiaro è EDUCBA. Come cifra di Cesare, ogni alfabeto è sostituito da tre posizioni in basso, quindi E sostituirà con H, D sostituirà con G, U sostituirà con X, C sostituirà con F, B sostituirà con E e A sostituirà con D. Quindi qui il testo in chiaro è EDUCBA e il testo cifrato è HGXFED.

L'algoritmo di cifratura di Cesare è il seguente:

- Leggi ogni alfabeto di testo semplice

- Sostituisci ogni alfabeto con 3 posizioni verso il basso.

- Ripeti la procedura per tutto l'alfabeto nel testo normale.

Una versione modificata di Caesar Cipher: questa cifra funziona come la cifra di Cesare, l'unica differenza è che nella cifra di Cesare, ogni alfabeto è sostituito da tre posizioni in cui una versione modificata della cifra di Cesare, il numero è deciso dall'utente sostituisci l'alfabeto e questo numero sarà costante. Ad esempio, EDUCBA e il numero per la sostituzione sono 1, quindi E sostituirà con F, D sostituirà con E, U sostituirà con V, C sostituirà con D, B sostituirà con C e A sostituirà con B. Quindi qui il testo in chiaro è EDUCBA e il testo cifrato è FEVDCB.

Una versione modificata dell'algoritmo di cifratura di Caesar è la seguente

- Leggi ogni alfabeto di testo semplice

- Prendi il numero per la sostituzione

- Sostituisci ogni alfabeto con il numero specificato in basso.

- Ripeti la procedura per tutto l'alfabeto nel testo normale.

2. Cifra monoalfabetica

Dato che il codice di Cesare e una versione modificata del codice di Cesare sono facili da infrangere, la cifra monoalfabetica appare nel quadro. In monoalfabetico, ogni alfabeto in testo normale può essere sostituito da qualsiasi altro alfabeto tranne quello originale. Questo è A può essere sostituito da qualsiasi altro alfabeto da B a Z. B può essere sostituito da A o C a Z. C può essere sostituito da A, B e da D a z, ecc. La cifra alfabetica mono causa difficoltà a craccare il messaggio in quanto vi sono sostituzioni casuali e sono disponibili un gran numero di permutazione e combinazione.

3. Cifra di sostituzione omofonica

Una cifra di sostituzione omofonica è simile alla cifra monoalfabetica. L'unica differenza è nella monoalfabetica che sostituiamo l'alfabeto con qualsiasi altro alfabeto casuale tranne l'alfabeto originale in cui la cifra di sostituzione omofonica, l'alfabeto viene sostituito da un alfabeto fisso o set di alfabeto. L'alfabeto di sostituzione viene sostituito con te fisso. Ad esempio, sostituire A con x, E con B, S con A, ecc. Oppure sostituire A con E, x o L, B con T, A, Z, ecc.

4. Cifra di sostituzione del poligrafo

Nella crittografia della sottostazione poligonale, anziché sostituire ogni alfabeto con un altro, il Blocco di alfabeti viene sostituito con un altro blocco di alfabeti. Sostituisci EDUCBA con XYQLAB. In questo caso, EDUCBA sostituirà con XYQLAB, ma EDU può essere sostituito con un altro set di blocchi, supponiamo che EDU sostituirà con LOD. In questo tipo di cifre, la sostituzione del testo normale viene eseguita attraverso il blocco per blocco anziché tramite carattere per carattere.

5. Cifra di sostituzione polialfabetica

Polialphabetic Cipher è anche noto come Vigenere Cipher, inventato da Leon Battista Alberti. In Polyalphabetic Substitution Cipher è un metodo di crittografia di testi alfabetici. Utilizza più alfabeti di sostituzione per la crittografia. Il quadrato Vigener o il tavolo Vigenere viene utilizzato per crittografare il testo. La tabella contiene 26 alfabeti scritti in diverse file, ciascuno dei quali viene spostato ciclicamente a sinistra in conformità con l'alfabeto precedente, equivalente ai 26 possibili cifrari di Cesare. Il codice utilizza un alfabeto diverso da una delle righe in vari punti del processo di crittografia.

Consideriamo che il testo originale è Educba e la parola chiave è Apple. Per il processo di crittografia, la prima lettera del testo originale, E è accoppiata con A, la prima lettera della chiave. Quindi usa la riga E e la colonna A di Vigenère, che è E. Allo stesso modo, per la seconda lettera del testo originale, viene usata la seconda lettera della chiave, la lettera alla riga d e la colonna p è s. Il resto del testo originale è codificato allo stesso modo. La crittografia finale di Educba è Esjnfa.

6. Playfair Cipher

La cifra di Playfair è anche chiamata Playfair square. È una tecnica crittografica che viene utilizzata per crittografare i dati. Il processo di cifratura di Playfair è il seguente:

- Creazione e popolazione della matrice.

- Processo di crittografia.

Discutiamo i passaggi sopra menzionati in modo dettagliato creazione e popolazione della matrice. Utilizza una matrice 5 * 5 per memorizzare la parola chiave o la chiave utilizzata per il processo di crittografia e decrittografia.

Questo passaggio funziona come segue

- Inserisci la parola chiave nella matrice in modo filare cioè da sinistra a destra e dall'alto verso il basso.

- Salta le parole duplicate nella parola chiave.

- Riempi gli spazi rimanenti con il resto degli alfabeti (A - Z) che non facevano parte della parola chiave.

Il processo di crittografia funziona come segue:

- Suddividi gli alfabeti nei gruppi (ogni gruppo deve contenere due valori). I processi di crittografia verranno eseguiti su questi gruppi.

- Se entrambi gli alfabeti nel gruppo sono uguali, aggiungi x dopo il primo alfabeto.

- Se entrambi gli alfabeti del gruppo sono presenti nella stessa riga della matrice, sostituiscili rispettivamente con gli alfabeti alla loro destra immediata. Se il gruppo originale si trova sul lato destro della riga, si verifica l'avvolgimento sul lato sinistro della riga.

- Se nella stessa colonna sono presenti entrambi l'alfabeto nel gruppo, sostituiscili con gli alfabeti immediatamente con rispettivamente sotto. Se il gruppo originale si trova sul lato inferiore della riga, si verifica l'avvolgimento sul lato superiore della riga.

- Se entrambi gli alfabeti nel gruppo non si trovano nella stessa riga o colonna, sostituirli immediatamente con gli alfabeti nella stessa riga ma nell'altra coppia di angoli del rettangolo definita dal gruppo originale.

7. Hill Cipher

La crittografia Hill funziona contemporaneamente su più alfabeti. La cifra di Hill funziona come segue:

- Assegna il numero a ciascun alfabeto nel testo normale. A = 0, B = 1… .z = 25

- Organizza il messaggio di testo semplice come una matrice di numeri in base al passaggio precedente in formato numerico. La matrice risultante è chiamata matrice di testo semplice.

- Moltiplica la matrice di testo semplice con una chiave scelta a caso. Si noti che la matrice chiave deve avere le dimensioni di n * n dove n rappresenta il numero di righe in una matrice di testo semplice.

- Moltiplica sia la matrice, ovvero il passaggio 2 che il passaggio 3.

- Calcola il valore mod 26 della matrice sopra, ovvero i risultati della matrice nel passaggio 4.

- Ora traduci i numeri in alfabeti, cioè 0 = A, 1 = B, ecc.

- Il risultato del passaggio 6 diventa il nostro testo cifrato.

Articoli consigliati

Questa è una guida ai tipi di cifratura. Qui discutiamo l'introduzione e vari tipi di codice che includono il codice di sostituzione Cesare, monoalfabetico e omofonico, ecc. Puoi anche leggere i seguenti articoli per saperne di più -

- Algoritmi simmetrici

- Che cos'è SFTP?

- Standard di crittografia avanzato

- crittografici