Differenza tra phishing e pharming

Il phishing sta inviando a qualcuno un'e-mail falsa e gli chiede di condividere le informazioni sensibili come nome utente, password, dettagli bancari e così via. Il sito Web di phishing è totalmente non autentico. D'altra parte, i farmacisti di solito hackerano il Domain Name System (DNS) di un vero sito Web in pharming. L'utente apre un sito impostori che è una replica del sito Web reale. Il phishing è un crimine più comunemente commesso mentre il pharming non si verifica molto frequentemente

Phishing

È necessario essere consapevoli delle minacce relative al crimine informatico. In questi giorni gli hacker sono diventati molto furbi e stanno ricorrendo a nuove tecniche per rubare informazioni riservate da personal computer e laptop. Una delle metodologie adottate per realizzare l'atto illecito è il phishing. È una procedura illegale attraverso la quale un hacker o qualsiasi persona acquisisce segretamente informazioni su argomenti riservati / sensibili. Può essere un nome utente, una password o i dettagli della carta di credito / debito, ecc. Si dice che il phishing faccia parte del crimine informatico. Va ricordato che l'intenzione di acquisire informazioni sensibili è maligna.

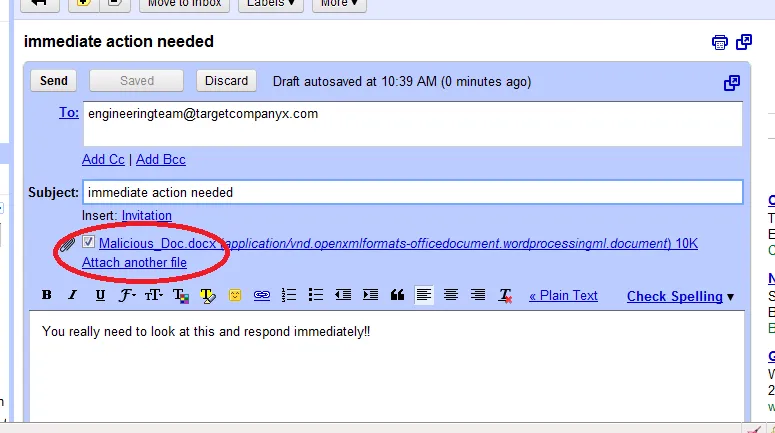

Lo scopo di commettere un simile crimine è di vittimizzare i consumatori inviando e-mail di frode che spesso contengono il virus. Di conseguenza, il phisher invia e-mail in blocco che potrebbero sembrare autentiche in prima istanza. Ad esempio, le persone possono ricevere e-mail che li informano di un premio della lotteria da una banca o qualsiasi altra azienda rinomata. Il mittente di solito richiede le tue informazioni personali come nome, indirizzo, numero di telefono, e-mail e, soprattutto, i dati bancari. Di recente, il phishing è diventato abbastanza comune, vittimizzando un certo numero di persone nel processo.

Tuttavia, sono state adottate varie misure per contenere questa minaccia informatica come sensibilizzare le persone e mettere in guardia da tali e-mail fraudolente e non fidarsi ciecamente, offrendo di addestrare gli utenti ad affrontare tali incidenti, migliorando il livello di sicurezza dei siti Web, della legislazione e molto di piu. Il phishing rientra nella categoria del social engineering e come tale ha anche preso di mira siti web di social media come Facebook, YouTube o Twitter per ingannare gli utenti.

Avvento del phishing

Il primo obiettivo principale dei phisher è stato American Online Accounts (AOL). Volevano ottenere segretamente informazioni sui conti. Con questo intento in mente, si sono presentati come dipendenti di AOL alle loro vittime target e inviano messaggi che richiedono in seguito di inviare il loro login e password. Una volta che l'utente è caduto nella sua trappola, è diventato facile soddisfare la sua intenzione malvagia. Si sono impegnati in numerosi reati informatici come l'invio di e-mail di spam, software contenenti malware e così via.

Facendo un passo avanti in questo processo, hanno fatto ricorso ad altre attività illegali come incoraggiare gli utenti di Internet a navigare in siti Web falsi il cui URL non era legittimo. In realtà, hanno anche approfittato indebitamente degli errori grammaticali e ortografici. Con il passare del tempo, l'attività di phishing è diventata tecnologicamente avanzata ed è diventato molto difficile per le autorità rilevare gli errori. Ma è una grave preoccupazione che diversi siti Web governativi e militari vengano presi di mira attraverso il phishing allo scopo di rubare le informazioni riservate.

Perdita di ricchezza ogni anno

È un peccato che molte istituzioni finanziarie come banche, società rinomate e di fiducia, e persino i governi, stiano subendo enormi perdite all'anno a causa dell'attività illecita del phishing. La perdita è stata stimata in miliardi.

Corsi consigliati

- Padroneggiare il corso online ASP.NET

- Corso online di interfaccia grafica Java Swing

- Formazione sulla certificazione in Games Unity

- Corso di certificazione in Java completo

Classificazione dettagliata delle tecniche di phishing

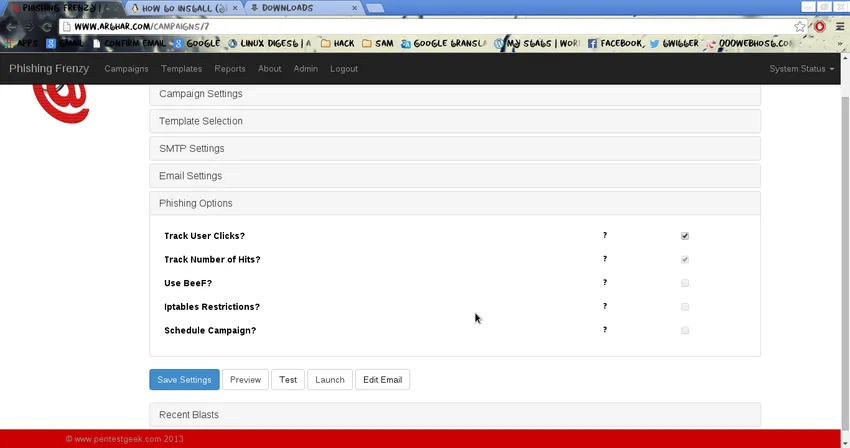

Ora è importante o tu capisci i diversi tipi di tecniche di phishing che gli hacker di solito si adattano per ingannare gli utenti. Questo infatti ti aiuterà a rimanere vigile e attento se ti imbatti in un simile incidente nel prossimo futuro. In ogni caso, non rispondere a tali messaggi che pretendono di trasformarti in un milionario durante la notte. Alcuni dei più importanti tipi di tecniche di phishing includono-

-

Caccia alla balena

Quando i phisher o gli hacker mirano a colpire i dirigenti senior e altri funzionari di alto rango di un'azienda rinomata come il Presidente, il CEO o il CFO, questa attività viene definita la caccia alle balene. Può essere spiegato con un semplice esempio. Di solito è scritto alle autorità superiori con un falso reclamo in merito alla preoccupazione dell'azienda. Il contenuto dell'e-mail è in genere una sorta di reclamo del cliente. Gli hacker possono inviare un URL e richiedere l'autorità per scaricare e installare il software in modo che possano visualizzare la citazione. Pertanto, il management dell'azienda deve fare molta attenzione a tali e-mail in modo che non vengano intrappolate nella rete. Ciò può comportare perdite finanziarie per l'azienda.

-

Filter Evasion

Filter Evasion è un nuovo metodo sviluppato dai phisher per perpetuare la loro attività illegale. In questa procedura, usano le immagini o le foto piuttosto che il testo. Questa tecnica è stata sviluppata per sfidare le autorità anti-phishing che identificano e-mail fraudolente o spam. Tuttavia, la tecnologia avanzata ha introdotto medicinali per combattere tali malattie. Ha lanciato una versione più moderna dei filtri anti-phishing per rilevare tali immagini utilizzando il riconoscimento ottico dei caratteri (OCR). D'altra parte, queste autorità usano anche il riconoscimento intelligente delle parole (IWR) utile per identificare il corsivo e vari stili di scrittura a mano. Tuttavia, questa tecnica non sostituirà l'OCR.

-

Spear Phishing

Questi tipi di tecniche di phishing sono condotti con l'intenzione di attaccare singoli utenti o persino un'azienda. In effetti, è stato riconosciuto come uno dei processi di phishing più comuni negli ultimi tempi. Gli hacker mirano a raccogliere informazioni personali delle persone tramite e-mail false. Tuttavia, fai attenzione a tali email da una persona sconosciuta.

-

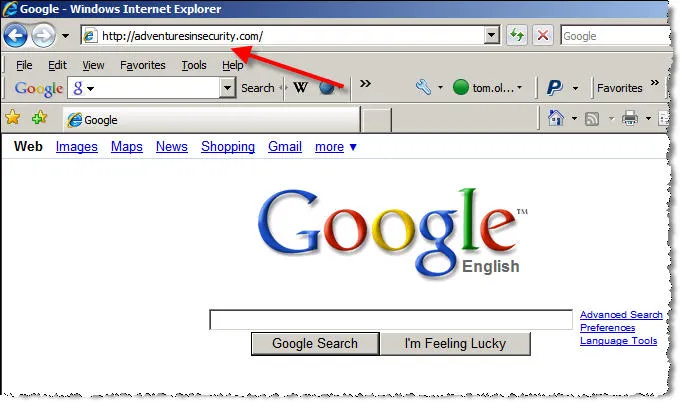

Manipolazione dei collegamenti

Questo è un tipo di frode tecnica in cui un'e-mail di frode chiederà di fare clic su un collegamento a un sito Web contraffatto di qualsiasi azienda fasulla. Tuttavia, quando apri l'URL, non dubiterai che si tratti di un sito Web phishing. Gli hacker conducono questo atto illegale o usando errori ortografici sul collegamento o usando un sottodominio falso per intrappolare la loro preda. Quando apri una determinata pagina su un sito, sembra che tu stia visualizzando quella pagina specifica, ma la verità è che è collegata a qualche altro sito web. Inoltre, devi aver trovato email che mostrano dove il link ti porterà oltre. I phisher sfruttano anche alcuni nomi di dominio internazionali che sono difficili da identificare.

-

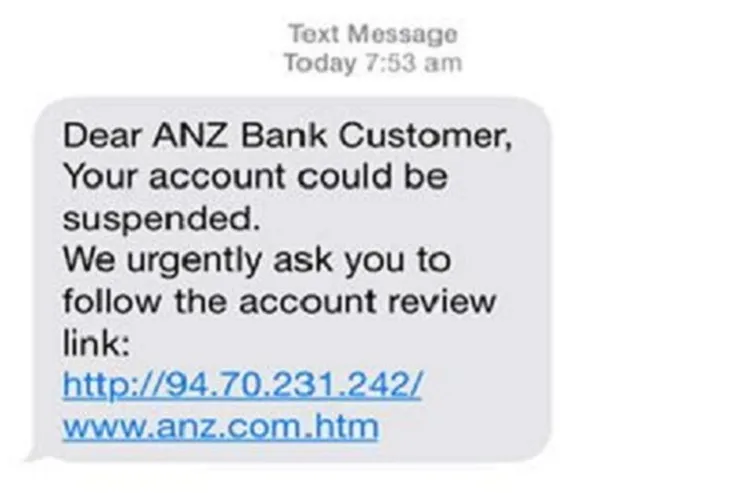

Phishing telefonico

Le tecniche di phishing telefonico sono un'altra metodologia comune che non richiede alcuna connessione a Internet per commettere il crimine. I phisher prima identificano le loro vittime e poi fanno finte telefonate soprattutto ponendosi come gestori di banca o il suo personale. Di solito imbrogliano le persone dicendo che il loro conto bancario ha sviluppato un problema e chiedono informazioni bancarie complete inclusi i dettagli della carta di credito o di debito e il numero PIN. Ottengono un IP durante la conversazione e quindi estraggono tutti i soldi dal conto della persona lasciandolo in bancarotta. Pertanto, non condividere mai i dettagli bancari con una persona sconosciuta al telefono.

-

Clonazione di phishing

Come suggerisce il nome, si tratta di un attacco informatico sul sito Web condotto con l'aiuto di una e-mail o di qualsiasi collegamento. I phisher spesso prendono di mira un'e-mail autentica precedentemente attiva. Sviluppano un clone identico di quella posta o collegamento e lo sostituiscono con la versione pirata contenente malware. Ora invieranno un'e-mail alla loro destinazione dall'ID contraffatto e l'utente presume che si tratti di un'e-mail originale. Per completare le loro intenzioni dannose, gli hacker di solito usano un computer o un laptop infetto dal virus.

-

Falsificazione del sito web

I phisher utilizzano l'alta tecnologia come JavaScript per raggiungere il loro scopo. Questo li aiuta a cambiare la barra degli indirizzi. In effetti, consente anche loro di sostituire le immagini dal sito Web autentico. Possono chiudere il sito originale e sviluppare il proprio sito utilizzando lo stesso URL valido. Con la tecnologia sempre più avanzata, hanno adottato metodi più recenti come Cross Script Scripting in cui attaccano direttamente il sito Web originale. Ciò rappresenta una grande difficoltà per gli anti-phishing a controllare tali attività illegali. La preoccupazione è ancora maggiore perché gli utenti devono accedere alla propria banca o alla propria pagina di servizio. PayPal ha affrontato molti problemi di falsificazione del web in passato.

-

Reindirizzamento nascosto

Covert Redirect è una delle tecniche di phishing attraverso cui questi hacker accorti ottengono informazioni personali dalle vittime quando successivamente visitano il loro sito Web falso. Tuttavia, questo può essere fatto solo con l'utente consente di autorizzare l'app sul sito. Quando lo fai, i phisher ottengono un token dall'accessibilità alle informazioni riservate diventa molto semplice.

Oltre a queste tecniche di phishing, i phisher possono adottare anche altri metodi. Questi includono Evil Twins, Tab nabing e ottenere informazioni sui dettagli bancari.

Pharming

Ora parliamo di pharming. In termini semplici, viene descritto come un tipo di crimine informatico in cui il traffico web di un sito autentico viene trasportato verso un altro sito Web dannoso. Questo tipo di attacco informatico è più associato agli aspetti tecnici. In questo caso, il file dell'host sul computer della vittima può essere modificato. Gli aggressori possono inoltre trarre vantaggio da uno svantaggio del software del server DNS. Il pharming diventa più semplice se gli aggressori ottengono l'accesso a un sistema informatico non protetto. Pertanto, i computer installati a casa possono essere facilmente indirizzati rispetto ai sistemi aziendali con un server protetto.

Poiché il phishing è stato derivato dalla parola "pesca" in modo simile, il pharming è stato derivato dal termine agricoltura. Secondo gli ultimi rapporti, sia il phishing che il pharming sono diventati una delle principali minacce incombenti per Internet e la parola cibernetica. Il pharming in sostanza vittima del business online come i siti Web di e-commerce e le transazioni via Internet. Tuttavia, sono stati avviati alcuni passaggi per ridurre questo atto maligno introducendo la rimozione di software antivirus o spyware ma, sfortunatamente, nulla si è rivelato efficace.

I server domestici sono obiettivi facili

I server e i personal computer domestici sono vulnerabili e non protetti e, quindi, entrano facilmente nel radar dei farmacisti. Esistono diverse tecniche che gli hacker possono utilizzare, ma il più comune è il metodo di avvelenamento della cache DNS. Il nome del sito Web può essere convertito in cifre che possono essere decodificate con l'aiuto della macchina. Ad esempio, www.product.com diventa una serie di numeri come 180.172. 1.1. Ciò può comportare minacce maggiori. Uno dei principali motivi che rendono i desktop facilmente vulnerabili è la loro scarsa amministrazione.

Tuttavia, la preoccupazione non finisce qui, ma ci sono alcuni altri svantaggi vitali che devono certamente essere evidenziati. Spesso le persone scendono a compromessi sul router di rete locale. È necessario comprendere che i router hanno un ruolo importante da svolgere per quanto riguarda la sicurezza informatica. Ma se non è un router originale, può rovinare le informazioni DNS. In tale circostanza, il pharmer prenderà il controllo del server DNS e tutte le informazioni passeranno a questo server illegale o difettoso.

Un altro problema che può suggerire è il cambio di firmware da parte dei router. In quello scenario, le autorità troveranno difficoltà a rintracciare l'attaccante. Questo perché il firmware sostituito assomiglia quasi allo stesso, compresa la pagina di amministrazione, le impostazioni e così via.

Alcuni incidenti di Pharming

Ci sono stati alcuni casi importanti di attacchi pharming che sono stati segnalati ed è stato messo in evidenza. Una volta tale incidente è stato l'hacking del nome di dominio dell'ISP di New York ed è stato collegato a un sito Web in Australia. Tuttavia, tale perdita finanziaria non è stata segnalata. È successo nel gennaio 2005.

In un altro episodio è stato presentato un reclamo contro una banca in Messico indulguta in attività pharming. Il denunciante era Symantec e avveniva nel gennaio 2008. Secondo il rapporto, le impostazioni DNS sono state modificate dal computer di un cliente a casa dopo aver ricevuto un'e-mail dalla Spagna.

Differenza tra phishing e pharming

Il confronto principale tra Phishing e Pharming è discusso di seguito:

In questo articolo di Phishing vs Pharming, abbiamo visto sia il Phishing che il Pharming sembrare quasi identici e considerati gravi minacce informatiche. Tuttavia, differiscono molto l'uno dall'altro.

Conclusione - Phishing vs Pharming

Nell'articolo di phishing vs pharming, entrambi sono una seria minaccia per Internet e la sicurezza informatica. Sebbene il software sia stato sviluppato e vengano introdotte nuove tecniche per eliminare tali crimini, ma le persone devono essere consapevoli, vigili e attente quando usano Internet in qualsiasi forma. Non rimanere intrappolato facilmente nella trappola di questi aggressori.

Articolo raccomandato

Questa è stata una guida alle principali differenze tra Phishing e Pharming. Qui discutiamo anche le differenze chiave tra Phishing e Pharming. Puoi anche dare un'occhiata ai seguenti articoli per saperne di più -

- Migliore guida alla definizione di hacker etico | Certificazione | formazione | principianti

- 15 migliori tecniche di analisi aziendale

- I 13 migliori passaggi per creare una pagina Web ottimizzata per le tecniche SEO

- 7 Importanti tecniche di data mining per i migliori risultati

- Caratteristiche importanti di ASP.NET vs C #

- Importanti vantaggi di ASP.NET vs .NET