Tutto sul fondamento di base del networking

La maggior parte delle persone vuole diventare un tecnico IT, ma tutto ciò che sanno è l'hardware. Alcuni iniziano a studiare i server Linux e alcuni server Windows, ma tutti rimangono bloccati a un certo punto che non considerano così importanti. E questo è ciò di cui vorrei blog oggi. Si tratta di cancellare i fondamenti della rete. In breve, intendo TCP / IP e altri protocolli simili.

I protocolli di rete più importanti - TCP / IP

Nozioni di base sulla rete domestica Ora, prima di iniziare le nozioni di base, lascia che ti faccia una semplice domanda. Ti sei mai immaginato come dialogano i computer tra loro quando si inviano messaggi tramite LAN, WAN o MAN? Comprendere il modo in cui i computer interagiscono è molto essenziale quando si diventa amministratori di rete. I protocolli di rete non sono importanti solo per un amministratore di sistema, ma anche per gli sviluppatori che creano applicazioni relative ai server utilizzando la programmazione basata su JAVA o Socket come quella di Python o bash.

La rete di computer viene eseguita tramite un diverso set di suite di protocolli IP. I protocolli più comunemente usati sono TCP e IP. TCP sta per Transmission Control Protocol e IP sta per Internet Protocol. Ogni protocollo ha un'architettura a più livelli con un proprio set di funzionalità. Diamo un'occhiata prima al protocollo IP: -

Il protocollo IP

L'IP o il protocollo Internet definisce i principi dei protocolli di comunicazione di rete. Questo protocollo IP aiuta a trasmettere più datagrammi oltre i confini della rete. La funzione principale del protocollo IP è quella di fornire funzioni di routing per stabilire la connettività inter-rete per abilitare Internet. Il compito principale del protocollo IP è consegnare i pacchetti da un host all'altro solo in base agli indirizzi IP presenti nelle intestazioni dei pacchetti.

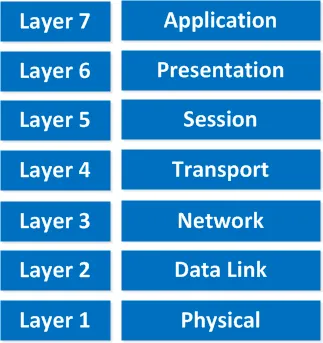

Tutti i livelli di questo protocollo IP hanno il proprio set di istruzioni da eseguire. Il TCP e l'IP normalmente consistono in 4 diversi livelli qui, ad esempio il livello Applicazione, il livello Trasporto, il Livello collegamento dati e il Livello rete. Tuttavia, il modello di rete OSI (Open Systems Interconnection) indica in genere 7 diversi livelli di essi.

Quindi, diamo un'occhiata a tutti loro come segue: -

-

Il fondamentale di base dello strato di rete

Il livello Applicazione è il livello più alto della suite di protocolli TCP e IP in Networking. Questo livello specifico trasferisce i dati ai computer da un'estremità all'altra con l'aiuto di applicazioni e processi che utilizzano i protocolli del livello di trasporto. Tutte queste applicazioni e processi contengono istruzioni specifiche per eseguire un'attività e quindi comunicare con il secondo livello che è il livello di trasporto. Di seguito sono riportati alcuni protocolli di livello applicazione popolari:

- Protocollo di trasferimento HTTP o Hypertext utilizzato principalmente nei browser Web moderni. È la vera fondazione del World Wide Web (www). HTTP è un protocollo di tipo richiesta e risposta che esegue azioni per conto del client e richiede una risposta dal server per lo stesso. La richiesta può contenere immagini, testo, audio e video in cambio. Sebbene sia ampiamente utilizzato, HTTP è altamente insicuro ed è il motivo principale per cui è stato sostituito da HTTPS, che è il protocollo di trasferimento Hypertext protetto. HTTPS è stato sviluppato per autenticare il certificato del sito Web e proteggere la privacy dei dati trasmessi.

- Protocollo FTP o di trasferimento file per il trasferimento di dati su varie reti. FTP utilizza il modello di architettura client e server per controllare e trasferire dati tra computer. Per impostazione predefinita, il server è configurato per la connessione automatica e anonima, ma può essere configurato per utilizzare una password di tipo testo normale per l'autenticazione. Tuttavia, è anche possibile utilizzare SSL (Secure Sockets Layer), TLS (Transport Layer Security) e SSH (Secure Shell) per crittografare i dati che vengono trasferiti. SSH è il più comunemente usato e utilizza l'autenticazione con chiave pubblica che è altamente sicura. Anche SSL è abbastanza sicuro, ma può tuttavia essere decifrato con applicazioni come la striscia SSL eseguita tramite un attacco Man in the Middle. Lo strumento più popolare per SSH per Windows è Putty che è un client SSH e Telnet oltre ad essere open source (http://www.putty.org/).

- Il protocollo SMTP o Simple mail transfer viene utilizzato per la trasmissione di e-mail. SMTP è un protocollo basato su testo che funziona sulla connessione TCP e IP. Una connessione SMTP è composta dalle tre cose: MAIL per determinare un indirizzo di ritorno, RCTP per connettersi al destinatario e DATI che è il corpo del messaggio. Questi DATI consistono anche in un'intestazione del messaggio affinché funzioni correttamente.

- Il protocollo SNMP o Simple network management è un protocollo basato su IP. SNMP raccoglie informazioni sugli indirizzi IP da varie macchine in modo coerente. Esistono più versioni dei protocolli SNMP come SNMPv1, SNMPv2 e SNMPv3. Dispositivi come router, switch, modem e server supportano il protocollo SNMP.

-

Il fondamentale di base del livello di presentazione in rete

Questo livello converte o svolge il compito di tradurre dati come la codifica dei caratteri come Unicode o UTF8, crittografia / decrittografia e compressione dei dati tra un dispositivo di rete e un'applicazione software. Pochi esempi potrebbero essere di JSON, XML, HTML, CSS e molti altri. Questo livello è più utile quando si effettuano transazioni sicure come il settore bancario e il trasferimento di denaro per rendere conto dei dati deve essere crittografato e decrittografato in movimento. Questo livello è anche responsabile della conversione di formati come UTF8 in ASCII e cose simili. Sebbene la crittografia e la decrittografia possano essere eseguite da altri livelli dell'applicazione o del livello di sessione, ognuno ha i propri svantaggi ed è per questo che questo livello si occupa di questo. La maggior parte delle applicazioni non fa distinzioni tra l'applicazione e il livello di presentazione al giorno d'oggi e sono considerate uguali quando si codifica e si trasmettono dati sulla rete.

Corsi consigliati

- Corsi JIRA

- Programma Java EE / J2EE

- Corso sui dispositivi di assemblaggio e cablaggio

- Corso di Networking Generale

-

Il fondamentale di base del livello di sessione di rete

In Networking, il livello sessione è responsabile dell'apertura, della chiusura e della gestione di una sessione per un'applicazione per l'utente finale. Questa sessione può includere più richieste e risposte che si verificano all'interno del software. Se si verifica la disconnessione o se si verificano perdite di pacchetti, il protocollo Ip a livello di sessione OSI tenta di ripristinare la connettività e, in caso contrario, tenta di chiudere completamente e apre una nuova connessione. Può essere un'operazione full o half duplex. Questo strato gestisce anche la combinazione di pacchetti e l'ordinamento in un ordine corretto. Ad esempio, quando scarichi qualcosa da Bit torrent, vedi che i pacchetti vengono scaricati ma non sono sincronizzati. Questo livello di sessione combina quindi pacchetti di flussi diversi e consente di sincronizzarlo correttamente.

-

Il fondamentale di base del livello di trasporto in rete

Il livello di trasporto è quello che comunica con il livello dell'applicazione per trasferire i dati agli host appropriati. I due protocolli più importanti usati quasi ovunque nei livelli di trasporto sono i protocolli TCP e UDP. Tuttavia, le connessioni TCP (Transmission Control Protocol) sono più affidabili rispetto alle connessioni UDP (User Datagram Protocol). Entrambi hanno i loro pro e contro e sono usati secondo le loro esigenze.

Il protocollo di controllo della trasmissione distribuisce i dati ricevuti dal livello dell'applicazione in blocchi di dati di dimensioni specifiche e quindi trasferisce questi pacchetti parte per parte nella rete. Prima riconosce i pacchetti che riceve, richiede i riconoscimenti per i pacchetti inviati, quindi imposta i timeout di risposta per ritrasmettere qualsiasi pacchetto se il loro riconoscimento non viene ricevuto prima della scadenza del timeout. Questo è il motivo principale per cui questa è considerata una connessione affidabile poiché si prende cura che ogni singolo pacchetto trasmesso sia ricevuto dall'host opposto. Questo protocollo viene utilizzato principalmente durante il download e il caricamento di file di grandi dimensioni, poiché la perdita di pacchetti può comportare la corruzione dei dati caricati o scaricati.

User Datagram Protocol, d'altra parte, è molto più semplice ma inaffidabile di Transmission Control Protocol. In UDP, non viene fatto alcun riconoscimento per i dati inviati o ricevuti da e verso l'host. Quindi ci sono alte probabilità di cadute e perdite di pacchetti. Questo è il motivo principale per cui UDP non viene utilizzato quando è richiesta la trasmissione di dati di qualità e pertanto è considerato inaffidabile. Questo tipo di protocollo viene utilizzato principalmente in YouTube o Vimeo quando si esegue lo streaming di un video poiché alcuni drop di pacchetti non ostacolano l'esperienza dell'utente.

-

Il fondamentale di base del Networking Network Layer

Questo livello specifico è anche conosciuto come Internet Layer. Questo livello è responsabile del routing dei dati su reti e il protocollo IP viene utilizzato per differenziare gli indirizzi. In questo livello vengono utilizzati l'ICMP e l'IFMP più popolari. Qui viene utilizzato l'ICMP o Internet Control Message Protocol utilizzato nel comando ping per verificare se l'host è attivo o inattivo. L'ICMP è uno dei protocolli più importanti della suite di protocolli IP. ICMP viene anche utilizzato per inviare messaggi di errore sulla rete per sapere se un host è inattivo o non risponde o se è disponibile solo tramite la funzione Wake on Lan e cose simili.

-

Il fondamentale di base del livello di collegamento dei dati di rete

Questo livello fornisce i driver per i diversi dispositivi presenti nel sistema operativo ed è in alternativa noto come Network Interface Layer. Questi driver sono della scheda NIC o della scheda di interfaccia di rete presente nel sistema. Le schede di rete insieme ai driver di dispositivo correttamente configurati sono responsabili della comunicazione e del trasferimento dei dati sulle reti. Senza una scheda di interfaccia di rete, la comunicazione non è possibile. Questi dati vengono trasferiti in modalità wireless tramite router e Wi-Fi o tramite cavi come il cavo incrociato o il cavo RJ-45. I protocolli utilizzati per trasferire i dati qui sono l'ARP (Address Resolution Protocol) e il PPP, ovvero Point to Point Protocol.

-

Il fondamentale di base del networking di livello fisico

Il livello fisico è il livello più alto nel modello OSI di reti di computer. Questo livello è in genere costituito dall'hardware di rete. A causa della varietà di dispositivi di rete disponibili sul mercato, questo è probabilmente il livello di rete più complesso nell'architettura OSI. Il lavoro di questo livello è trasferire bit grezzi sull'hardware fisico tramite i nodi di connessione. Questo livello è in genere costituito da hardware come l'hardware wireless, ad esempio il Wi-Fi, i cavi, i connettori, le schede di interfaccia di rete e molti altri.

Il fondamento di base di porte di rete, indirizzi IP e indirizzi MAC

Nozioni di base sulla rete wireless Ora che sai come funziona la connettività Internet di base, diamo un'occhiata alla parte più importante su come i pacchetti trovano la loro strada verso gli host corretti. Pensa a questo indirizzo IP, porte e indirizzo Mac come l'indirizzo fisico predefinito di una persona. Ad esempio, supponiamo che la persona Mr. Smith abbia un indirizzo come 21, New Wing Tower, High Roller Street. Quindi, qui il MAC ID è la New Wing Tower che è il nome dell'edificio o della società che non cambia mai. High Roller Street è l'area o l'indirizzo stradale che è l'indirizzo IP qui. Dato che ci sono diverse strade per raggiungere una destinazione, questo è simile a un indirizzo IP poiché l'indirizzo IP può cambiare a seconda del DHCP nella rete. E infine, la porta è il numero della stanza che nel nostro caso è 21. L'intero scenario funziona in questo modo. Supponiamo, ad esempio, che stai per ricevere un corriere sul tuo indirizzo di cui sopra, ma dai un numero di stanza errato, quindi il corriere potrebbe raggiungere una stanza che è chiusa o che non è nemmeno lì. Allo stesso modo, se viene assegnato un numero di porta errato al pacchetto in entrata, il pacchetto potrebbe non raggiungere nemmeno l'indirizzo, il motivo è che l'altra porta potrebbe essere chiusa da un firewall o è già occupata con qualche altra connettività di pacchetto in corso.

Comprendere le lingue della rete non è così difficile. Basta solo una persona disposta a scavare più a fondo e pronta a sporcarsi le mani. Queste sono solo le basi del networking. Puoi effettivamente imparare in dettaglio leggendo la trasmissione dei pacchetti e come avviene la connettività leggendo i metodi SYN e ACK che non ho menzionato qui. Prendi in considerazione l'apprendimento di un libro del CCNA, che in realtà coprirà tutti gli aspetti del networking.

Articoli consigliati

Quindi, ecco alcuni che ti aiuteranno a ottenere maggiori dettagli sui fondamentali di base della rete, le basi della rete wireless e anche le basi della rete domestica, quindi basta passare attraverso il link che viene fornito di seguito.

- Il miglior modo giusto per eseguire il software applicativo e di sistema

- Domande sul colloquio sulla sicurezza della rete - Principali e più frequenti

- Suggerimenti utili gratuiti per costruire la tua rete di carriera (Importante)