Panoramica delle tecniche di crittografia

La crittografia su Internet e i sistemi di archiviazione come dischi rigidi e chiavette USB stanno diventando sempre più comuni perché l'azienda voleva proteggere i propri dati privati. Per evitare che gli hacker accedano e utilizzino i propri dati, ogni azienda che gestisce le informazioni personali deve utilizzare le tecnologie di crittografia attuali. La crittografia è la tecnica per fornire sicurezza codificando i messaggi per renderli non leggibili.

La crittografia si occupa di vari principi di sicurezza che sono i seguenti:

- Riservatezza: specifica che solo il mittente e il destinatario oi destinatari dovrebbero poter accedere al messaggio. La riservatezza andrà persa se una persona autorizzata è in grado di accedere a un messaggio.

- Autenticazione: identifica un utente o un sistema informatico in modo che possa essere considerato attendibile.

- Integrità: verifica che il contenuto di un messaggio non debba essere modificato durante la sua trasmissione dal mittente al destinatario.

- Non ripudio: specifica che il mittente di un messaggio non può essere rifiutato dopo averlo inviato, in seguito, in caso di controversia.

Le 5 migliori tecniche di crittografia

Ecco alcuni codici molto semplici e tecnologie di crittografia moderne più complesse utilizzate oggi su Internet.

1) Codici semplici

- Questa categoria è un modo per scrivere un messaggio a fianco che è difficile da leggere per chiunque altro. Ciò implica scrivere cose in un altro alfabeto. Qui possiamo vedere che le rune islandesi e l'IPA, così come un'altra nicchia, hanno costruito alfabeti come l'alfabeto Deseret.

- In questo, possiamo usare la lingua per codificare. Abbiamo esaminato la creazione di lingue create come l'Elfico e l'Esperanto.

- Il libro Code Talker di Chester Naz e Judith Schiess Avila è un libro che spiega come il linguaggio Navajo fosse stato usato come codice durante la seconda guerra mondiale e non fosse mai stato spezzato in condizioni estremamente intense.

- Se Navajo non aveva parole per una particolare nozione, chi parlava in codice ha scelto un termine. La parola navajo per "colibrì", ad esempio, era diventata un aereo da combattimento e "cappello di ferro" era la Germania.

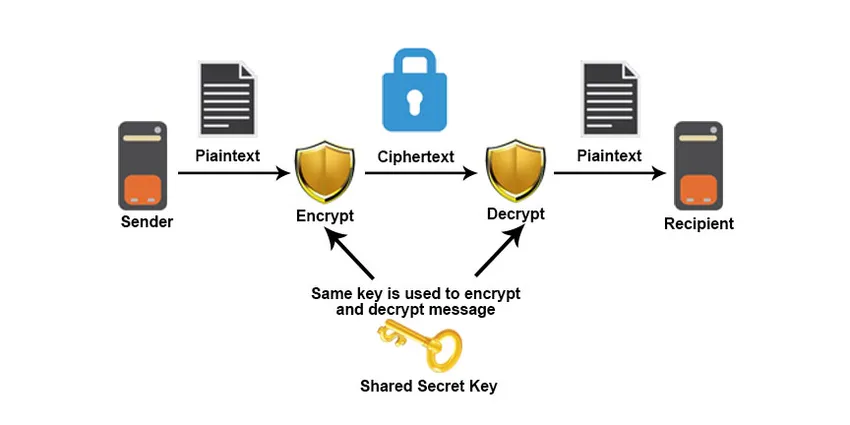

2) Crittografia simmetrica

- La crittografia simmetrica è un tipo di crittografia utilizzata per la crittografia e la decrittografia dei dati elettronici con una sola chiave (una chiave segreta). Le cifre di sostituzione sono tecniche di crittografia simmetrica, ma la crittografia simmetrica moderna può essere molto più complicata.

- I dati vengono convertiti in un metodo che non può essere compreso da nessuno senza una chiave segreta per decrittografarlo utilizzando algoritmi di crittografia simmetrici.

- La crittografia simmetrica è un vecchio algoritmo ma è più veloce ed efficiente della crittografia asimmetrica. A causa delle grandi prestazioni e della velocità elevata della simmetria rispetto alla crittografia asimmetrica.

- Considerando che la crittografia a chiave simmetrica comporta l'uso della stessa chiave per la crittografia e la decrittografia. Mentre la crittografia a chiave asimmetrica comporta l'uso di una chiave per la crittografia e un'altra chiave diversa per la decrittazione.

- La crittografia simmetrica è tipica per grandi quantità di informazioni, ad esempio per la crittografia del database, nella crittografia di massa. Nel caso di un database, la chiave segreta può essere crittografata o decrittografata solo dal database stesso.

Possiamo vedere il funzionamento della crittografia simmetrica nella figura seguente:

Sono disponibili due tipi di algoritmi di crittografia simmetrica:

- Algoritmo a blocchi

- Algoritmo Stream

A) Algoritmo a blocchi

L'insieme di bit è codificato con una chiave segreta specifica in blocchi di dati elettronici. Il sistema mantiene i dati in memoria mentre è in attesa di ottenere blocchi completi quando i dati sono crittografati. Alcuni importanti algoritmi di cifratura a blocchi sono DES, Triple DES, AES, ecc.

B) Stream Cipher Algorithm

In questo, numeri o caratteri di testo normale sono combinati con un flusso di cifre cifrate pseudocasuali. Alcuni importanti algoritmi di cifratura Stream sono RC4, A5, BLOWFISH, ecc. Nella crittografia a chiave simmetrica, il codice di crittografia può essere decifrato se qualcuno scopre la chiave simmetrica. Ma questo problema può essere superato con l'algoritmo Diffie-Hellman. Nell'algoritmo di scambio o accordo di chiavi Diffie-Hellman, il mittente e il destinatario devono concordare una chiave simmetrica usando questa tecnica. Questa chiave può quindi essere utilizzata per scopi di crittografia o decrittografia.

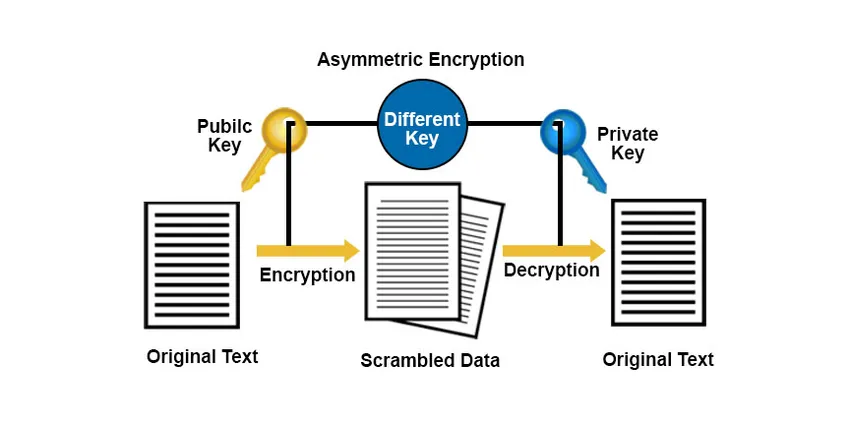

3) Crittografia asimmetrica

- La crittografia asimmetrica è anche chiamata crittografia a chiave pubblica. La crittografia a chiave asimmetrica aiuta a risolvere un problema di scambio di chiavi della crittografia a chiave simmetrica. Nella crittografia asimmetrica, due chiavi vengono utilizzate per crittografare il testo normale nella crittografia asimmetrica. Attraverso Internet o la grande rete, le chiavi segrete vengono scambiate. È necessario notare che chiunque disponga di una chiave segreta può decrittografare il messaggio, quindi la crittografia asimmetrica utilizza due chiavi corrispondenti per aumentare la sicurezza.

- Chiunque desideri inviarti un messaggio avrà una chiave pubblica liberamente accessibile ma la seconda chiave privata è tenuta segreta solo per farti capire. Un messaggio crittografato con una chiave pubblica può essere decodificato con una chiave privata. Un messaggio crittografato con una chiave privata può anche essere decrittografato con una chiave pubblica.

Possiamo vedere il funzionamento della crittografia asimmetrica nella figura seguente:

4) Steganografia

- La steganografia è una tecnica che facilita l'assunzione di un messaggio che deve essere tenuto segreto all'interno di altri messaggi. In precedenza, le persone utilizzavano metodi per nascondere messaggi come inchiostro invisibile, variazioni minime, ecc.

- Ma in un'era di tecnologia, la steganografia è una tecnica per nascondere i dati che possono essere il file, il messaggio, l'immagine, ecc. All'interno di altri file, messaggi o immagini.

5) Hashing

- L'hashing è la tecnica crittografica che converte i dati che possono essere di qualsiasi forma in una stringa univoca. Indipendentemente dalle dimensioni o dal tipo, tutti i dati possono essere sottoposti a hash utilizzando un algoritmo di hashing. Prende dati di lunghezza casuale e li converte in valore con hash fisso.

- L'hashing è diverso dagli altri metodi di crittografia perché, nell'hash, la crittografia non può essere invertita e non può essere decrittografata utilizzando le chiavi. MD5, SHA1, SHA 256 sono gli algoritmi di hashing ampiamente utilizzati.

Conclusione

In questo articolo, abbiamo visto cos'è la crittografia e varie tecniche di crittografia per crittografare e decrittografare i dati. La crittografia viene utilizzata in tutti i campi per proteggere i dati e impedire che vengano hackerati. Ad esempio, per proteggere le password, autenticare le transazioni bancarie, ecc. Oggigiorno vengono sviluppate e decifrate varie nuove tecniche crittografiche, quindi è importante essere sempre consapevoli delle minacce informatiche e prendere precauzioni per evitarle nel miglior modo possibile.

Articoli consigliati

Questa è una guida alle tecniche di crittografia. Qui discutiamo la panoramica, i principi di sicurezza e le tecniche di crittografia. Puoi anche consultare i nostri altri articoli suggeriti per saperne di più -

- Crittografia vs Crittografia

- Che cos'è la decrittazione?

- Che cos'è la sicurezza di rete?

- Introduzione agli strumenti di crittografia

- Tipi di cifratura

- Stream Cipher vs Block Cipher

- Modalità operative di Block Cipher