Cyber Crime in India - Con l'avvento della tecnologia la vita è diventata molto più facile in questo 21 ° secolo. Puoi prenotare i biglietti ferroviari da cellulare, pagare le bollette all'istante, effettuare acquisti online, ecc. Questi sono possibili solo grazie all'avanzamento della tecnologia di Internet.

L'uso di Internet ha molti vantaggi come sopra indicato. Al contrario, ci sono anche degli svantaggi per l'uso di Internet. Una persona può essere vittima di frodi di pagamento online, può perdere i propri contenuti riservati sui social network a causa di vendetta con qualcuno, ecc. Questo tipo di attività dannose svolte su Internet può essere classificato in Cyber Crime India.

Qualche anno fa, mancava la consapevolezza del crimine informatico sui crimini che potevano essere commessi attraverso Internet. Tuttavia, con l'aumento del sostegno da parte del governo indiano, esiste una legge separata per i crimini commessi su Internet. Il 17 ottobre 2000 il parlamento indiano aveva approvato una nuova legge relativa al crimine informatico "Information Technology Act, 2000". Questa legge si occupa della tecnologia nel campo del commercio elettronico, dell'e-governance, dell'e-banking e delle sanzioni e punizioni nel campo della criminalità informatica.

Cos'è il crimine informatico?

I crimini informatici possono essere definiti come atti illeciti in cui il computer viene utilizzato come strumento o bersaglio o entrambi. Questo è un termine generale che comprende reati come phishing, spoofing, attacco DoS (Denial of Service), frode con carta di credito, frode nelle transazioni online, cyber diffamazione, pornografia infantile, rapimento di una persona tramite chat room, stalking di una persona che utilizza Internet come mezzo, accesso non autorizzato al sistema informatico, cyber terrorismo, creazione e distribuzione di virus, spamming ecc.

Nota: diventa un hacker etico e un pentesterScopri come proteggere le aziende dai pericoli delle attività di pirateria informatica. Valutare la sicurezza dei sistemi informatici, utilizzando tecniche di test di penetrazione. Sviluppa abilità di hacking etico.

Quali sono i diversi tipi di criminalità informatica?

Il crimine informatico può essere classificato in:

- Cyber crime contro persona

- Criminalità informatica contro la proprietà

- Criminalità informatica contro il governo

- Criminalità informatica contro la società

1. Criminalità informatica nei confronti di una persona:

In questa categoria il crimine è commesso contro una persona che utilizza il servizio elettronico come mezzo. Di seguito sono riportati alcuni reati che rientrano in questa categoria:

un. Cyber stalking: il termine stalking significa attenzione indesiderata o ossessiva da parte di un individuo o di un gruppo verso un'altra persona. Lo stalking informatico si riferisce alla minaccia creata attraverso l'uso di tecnologie informatiche come Internet, e-mail, SMS, webcam, telefonate, siti Web o persino video.

b. cyber crime Hacking: questo significa ottenere l'accesso non autorizzato al sistema informatico con l'intento di guadagno personale o uso improprio. In genere distrugge tutti i dati presenti nel sistema informatico. La schermata 2 mostra il messaggio che un hacker può pubblicare una volta che il sistema è stato compromesso.

c. Cracking: il cracking si riferisce alla rimozione digitale del codice di protezione dalla scrittura in scrittura che impedisce l'esecuzione di software copiato o piratato su computer che non sono stati autorizzati a eseguirlo dal fornitore del software . La persona che svolge questo compito se chiamato come cracker .

C'è differenza tra Hacker e Cracker. Hacker utilizza le proprie conoscenze per trovare i difetti nella sicurezza dei sistemi in cui Cracker utilizza le proprie conoscenze per violare la legge.

d. Diffamazione: comporta un'azione di danneggiamento della buona reputazione di qualcuno che utilizza un computer o un servizio elettronico come supporto . Ad esempio, pubblicare messaggi volgari e / o foto di una persona sul proprio profilo di social network come Facebook, Twitter ecc.

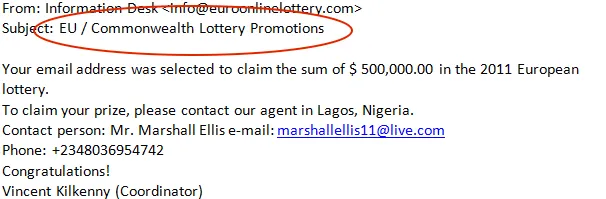

e. Frodi online: si riferisce ad atti di furto di dettagli riservati della vittima come credenziali bancarie che utilizzano siti di phishing e, successivamente, prelievo di denaro dal conto delle vittime, truffe della lotteria online come le truffe della lotteria della Nigeria. La schermata 3 mostra la truffa della lotteria online sostenendo che hai vinto un importo di $ 5, 00.000!

f. Pronografia infantile: implica l' uso di dispositivi e servizi elettronici per creare, distribuire o accedere a materiali che sfruttano sessualmente minori minori . Ad esempio, la registrazione di atti atroci compiuti con un bambino su un dispositivo mobile e la distribuzione su un sito porno.

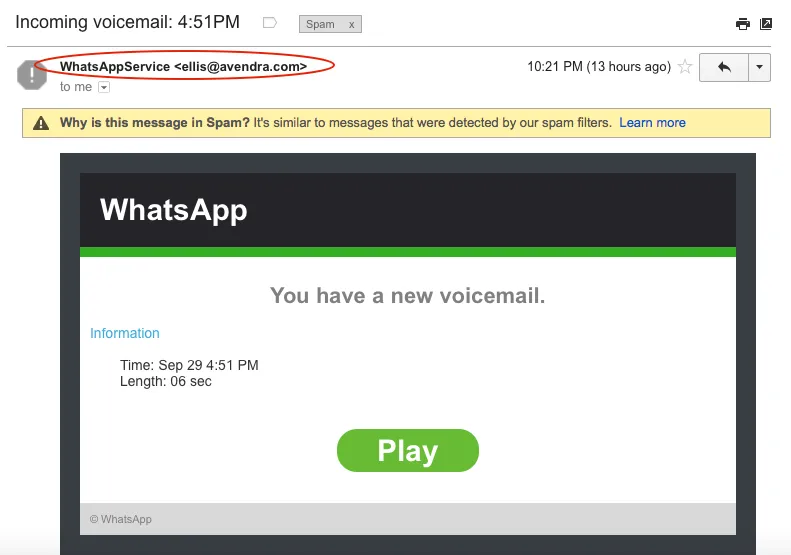

g. Spoofing: il termine spoofing significa imitare qualcosa esagerando le sue caratteristiche con qualche guadagno o profitto personale. Lo spoofing dell'identità dell'utente può essere descritto come una situazione in cui una persona o un programma si maschera con successo (significa fingere di essere qualcuno che non è) come un altro falsificando i dati. Lo spoofing può essere effettuato tramite e-mail o SMS o WhatApp. Ad esempio, invio costante di una persona che richiede denaro dalla banca e richiede credenziali bancarie. La schermata 4 mostra un hacker che afferma di provenire da WhatsApp e che invia un allegato (possibilmente un trojan o un virus).

2. Criminalità informatica nei confronti di una persona:

In questa categoria il crimine è commesso contro la proprietà della persona che utilizza il servizio elettronico come mezzo. Di seguito sono riportati alcuni reati che rientrano in questa categoria:

a. Trasmissione di virus: un virus informatico è un programma malware che si riproduce in altri programmi per computer, unità disco, file o settore di avvio del disco rigido. Una volta ottenuta la replica del cosiddetto virus, le aree interessate vengono definite "infette" . Gli hacker generalmente trasmettono virus al sistema di destinazione utilizzando l'allegato e-mail come supporto . Quando la vittima apre l'allegato (che è infetto da un virus) questo virus viene replicato in tutto il sistema e quindi rallenta il sistema.

b. Cyber Squat: il termine "squat" significa occupare illegalmente un posto disabitato. Cyber Squatting è il luogo in cui due o più persone rivendicano lo stesso nome di dominio o qualsiasi altro servizio disponibile su Internet come profilo Facebook ecc. L'hacker afferma di aver prima registrato il nome prima di un'altra persona o di essere il proprietario di Twitter maniglia.

Ad esempio, il primo caso in India registrato per il cyber squatting è stato Yahoo Inc. contro Aakash Arora nel 1999, dove l'imputato ha lanciato un sito web YahooIndia.com quasi identico al famoso sito Web dell'attore Yahoo.com e ha anche fornito servizi quasi simili. Tuttavia, la corte si è pronunciata a favore di Yahoo Inc.

c. Vandalismo informatico: il vandalismo si riferisce ad azioni che comportano la distruzione o il danneggiamento deliberato di proprietà pubblica o privata . Il vandalismo informatico significa distruggere o danneggiare i dati quando un servizio di rete non è disponibile.

Ad esempio, nel novembre 2012 , The Tribune of Pakistan aveva riferito che gli hacker (gruppo chiamato "eboz" in Pakistan) hanno sostituito il logo di Google Pakistan con una foto di due pinguini che camminano su un ponte al tramonto.

d. Crimini di proprietà intellettuale : la proprietà intellettuale è una proprietà immateriale che è il risultato di creatività come copyright, marchio, brevetto ecc. Il crimine del diritto di proprietà intellettuale (IPR) è qualsiasi atto illecito mediante il quale il proprietario è privato dei suoi diritti in tutto o in parte. Questi sono i reati più comuni che si verificano in India e includono pirateria software, violazione di brevetti, disegni, marchi, copyright, furto del codice sorgente, ecc.

Ad esempio, il popolare caso del marchio commerciale di Bikanervala v / s New Bikanerwala presentato nel 2005. L'attore (qui Bikanervala) aveva presentato il caso IPR con l'imputato (qui New Bikanerwala) da quando avevano aperto un nuovo punto vendita a Delhi utilizzando un marchio registrato con Delhi querelante. Il tribunale aveva accolto la domanda del ricorrente e l'imputato è stato trattenuto per mezzo di un'ingiunzione provvisoria.

Corsi consigliati

- Formazione sulla certificazione online in XML

- Formazione all'esame CCNA

- Corso di certificazione online su sistemi operativi UNIX e Linux

- Corso HTML 5 completo

3. Criminalità informatica nei confronti del governo:

In questa categoria il crimine è commesso contro il governo utilizzando le strutture di Internet . Di seguito sono riportati alcuni reati che rientrano in questa categoria:

un. Cyber Warfare: Cyber Warfare è un conflitto basato su Internet che coinvolge attacchi motivati politicamente alle informazioni e ai suoi sistemi correlati. Può disabilitare i siti Web e le reti ufficiali, interrompere o persino disabilitare i servizi essenziali come la connessione a Internet, rubare o alterare dati classificati come i dettagli di sensex sul sito Web ufficiale e paralizzare i sistemi finanziari come il blocco dei gateway di pagamento.

Ad esempio, la National Security Agency (NSA) degli Stati Uniti spia su larga scala in molti paesi. Questa spia è stata fatta saltare in aria dall'ex agente della NSA Edward Snowden .

b. Cyber Terrorism: il Cyber Terrorism è un uso motivato politicamente di computer e tecnologie informatiche per causare gravi perturbazioni o paura diffusa tra le persone.

Ad esempio, il recente esempio di accusa di linciaggio di stupro della folla dimapur 2015 è dovuto alla diffusione del messaggio sull'app di chat chiamata Whatsapp quantità locali del distretto di Dimapur nel Nagaland.

4. Criminalità informatica contro la società in generale:

Attività illegali condotte con l'intenzione di arrecare danno al cyberspazio che possono colpire l'intera società o un gran numero di persone. Di seguito sono riportati i reati che rientrano in questa categoria:

un. Gioco d'azzardo online: il termine gioco d'azzardo significa coinvolgere in attività che consentono possibilità di denaro . Il gioco d'azzardo online è una delle attività più redditizie che sta crescendo oggi nella lista dei crimini informatici in India. È anche noto come gioco d'azzardo su Internet o iGambling. L'incidente di criminalità informatica come la truffa della lotteria online (in particolare quelli della truffa della lotteria della Nigeria), i lavori online, cioè il lavoro da remoto, ecc.

b. Traffico di cyber: il termine traffico indica il traffico o il coinvolgimento in attività commerciali considerate illegali e vietate dalla legge sulla criminalità informatica. Il traffico informatico si riferisce ad attività illecite svolte utilizzando computer e / o servizi informatici. Ad esempio, vendere un bambino rapito a un gruppo di trafficanti di esseri umani usando WhatsApp come supporto.

Quali sono le leggi relative al crimine informatico in India?

I crimini informatici stanno aumentando di giorno in giorno a causa dell'ampio uso di Internet da parte delle persone. Al fine di trattare con questo governo indiano (GoI) ha imposto l' Information Technology Act del 2000, che è stato emanato con l'obiettivo primario di creare un ambiente favorevole per l'uso commerciale dell'Information Technology.

Esistono diversi reati legati a Internet che sono stati considerati punibili ai sensi della legge sull'IT e dell'IPC (Codice penale indiano) . Un estratto di questo atto è illustrato di seguito:

-

Crimini informatici ai sensi della legge sull'IT:

- Sezione 65: manomissione dei documenti di origine del computer

- Sezione 66: pirateria informatica con sistemi informatici, modifica dei dati

- Sezione 67: Pubblicazione di informazioni oscene

- Sezione 68: Potenza del controller per fornire indicazioni

- Sezione 69: istruzioni del responsabile del trattamento a un abbonato per estendere le strutture per decrittografare le informazioni

- Sezione 70: accesso non autorizzato al sistema protetto

- Sezione 71: Sanzione per false dichiarazioni

- Sezione 72: violazione della riservatezza e della privacy

- Sezione 73: Pubblicazione di certificati di firma digitale falsi

Nota: la sezione 66 A è stata rimossa.

Esiste un incidente simile relativo a questa sezione accaduto di recente. Una ragazza di 21 anni Palghar (distretto nel Maharashtra vicino a Virar) è stata arrestata il 19 novembre 2012 per aver pubblicato un messaggio su Facebook che critica l'arresto a Mumbai a causa del funerale di Bal Thackeray (ex capo della politica di Shiv Sena festa in Maharashtra).

Anche la sua amica è stata arrestata per "gradimento" del posto. Inizialmente sono stati arrestati ai sensi della Sezione 295 A del Codice penale indiano (IPC) che sta per ferire i sentimenti religiosi e della Sezione 66 A dell'Information Technology Act, 2000. Tuttavia, in seguito un tribunale locale ha ritirato tutte le accuse contro le ragazze.

-

Crimini informatici ai sensi dell'IPC e delle leggi speciali:

- Sezione 503 IPC: invio di messaggi di minaccia tramite e-mail

- Sezione 499 IPC: invio di messaggi diffamatori tramite e-mail

- Sezione 463 IPC: contraffazione di documenti elettronici

- Sezione 420 IPC: siti Web falsi, frodi informatiche

- Sezione 463 IPC: spoofing e-mail

- Sezione 383 IPC: Web-Jacking

- Sezione 500 IPC: invio di messaggi offensivi via e-mail

-

Crimini informatici ai sensi degli atti speciali:

- Legge NDPS (Narcotic Drugs and Psychotropic Substances): vendita online di farmaci

- Arms act: vendita online di armi e munizioni

Cosa fare quando si diventa vittime del crimine informatico?

Succede che le persone che diventano vittime del crimine informatico non sanno cosa fare e persino alcune persone non denunciano il crimine permettendo così agli hacker di colpire la prossima vittima. Se diventi vittima di un crimine informatico, puoi riferirti al responsabile della cellula del crimine informatico che rientra nella giurisdizione in cui si è verificato il crimine. La cellula criminale informatica è presente in quasi tutte le città del mondo.

Puoi presentare un reclamo per reato informatico relativo al crimine informatico con i seguenti documenti obbligatori :

1. La criminalità informatica che comporta abusi e-mail, bombardamenti e-mail ecc. Dovrebbe essere fornita con i seguenti documenti:

- Estrai le intestazioni estese di e -mail offensiva e invia una copia e una copia cartacea dell'email.

Si prega di notare che la copia cartacea inviata deve corrispondere esattamente alla copia digitale e deve indicare correttamente la data e l'ora dell'e-mail. Non eliminare mai tali messaggi di posta elettronica fino a quando le indagini sulla criminalità informatica non sono state completate o l'accusato non è stato denunciato.

2. La criminalità informatica che comporta l'hacking del sistema dovrebbe essere fornita con i seguenti documenti:

- Log del server (sia copia soft che cartacea)

- Copia duplicata della pagina Web danneggiata (sia in formato cartaceo che cartaceo) nel caso in cui il sito Web venga deturpato

- Se i tuoi dati sono compromessi, magari sul server o sul computer o su qualsiasi rete, invia una copia software dei dati originali e dei dati compromessi

Prima fonte di immagine: pixabay.com

Articoli consigliati

Ecco alcuni articoli che ti aiuteranno a ottenere maggiori dettagli sui tipi dannosi di crimine informatico in India, quindi passa attraverso il link.

- 13 tipi di etichetta e-mail (regole importanti di base)

- 32 Strumenti importanti per la sicurezza informatica Devi essere consapevole

- Nuovi migliori segnali intelligenti 17 che devi investire nella sicurezza informatica

- 6 tipi di sicurezza informatica | Nozioni di base | Importanza

- Il ruolo di importanza della sicurezza informatica nella nostra vita