Introduzione ai tipi di firewall

La ricerca degli strumenti adeguati per il lavoro rappresenta uno dei maggiori problemi che le aziende devono affrontare quando provano a proteggere i loro dati sensibili. La maggior parte delle aziende potrebbe non avere un'idea chiara di come trovare il firewall o i firewall giusti per le loro esigenze, come impostare questo tipo di firewall o perché tali firewall possano essere necessari anche per uno strumento comune come il firewall.

Cosa sono i firewall?

Un firewall è un tipo di strumento di sicurezza informatica utilizzato per controllare il traffico di rete. I firewall possono essere utilizzati per isolare nodi di rete, fonti interne o persino programmi speciali da fonti di traffico esterne. Software, hardware o cloud possono essere firewall, per cui i firewall di ogni tipo presentano vantaggi e svantaggi diversi. L'obiettivo principale di un firewall è bloccare richieste di rete e pacchetti di dati dannosi consentendo nel contempo il traffico legittimo. Tuttavia, la parola "firewall" è troppo ampia per essere utilizzata dagli acquirenti di sicurezza IT. Esistono molti tipi diversi di firewall, ognuno dei quali opera in modi diversi, sia all'interno che all'esterno del cloud, per proteggere diversi tipi di dati importanti.

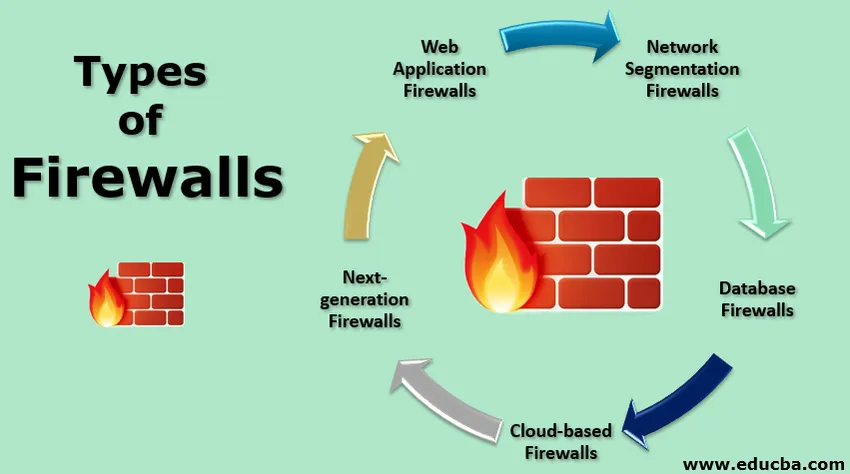

I 5 migliori tipi di firewall

Ora vedremo il tipo di firewall:

1. Firewall di applicazioni Web

Un firewall per l'applicazione Web è in genere un server proxy tra un'applicazione su un server e gli utenti di un'applicazione che accede all'app dall'esterno della rete aziendale. Il server proxy accetta i dati di input e quindi crea una connessione per conto del client interno con la richiesta. Un grande vantaggio di questa configurazione è che il database è protetto dai controlli delle porte, dai tentativi di individuare il codice del server delle applicazioni o da altri comportamenti dannosi guidati dagli utenti finali. Per filtrare le richieste dannose, il server proxy analizza anche i dati per impedire che raggiungano il database per le app Web.

Livello di protezione: elevato perché il server delle applicazioni Web offre un buffer per utenti non identificati e potenzialmente dannosi che potrebbero altrimenti avere accesso diretto al server delle applicazioni Web. Ciò è importante perché molte applicazioni trasportano dati segreti preziosi per gli hacker che sono particolarmente interessanti nelle applicazioni rivolte al Web.

Punti deboli e punti di forza: i firewall delle applicazioni Web sono più semplici, meno vulnerabili e più facili da correggere rispetto ai server Web stessi. Ciò significa che gli hacker possono considerare le applicazioni dietro il firewall sostanzialmente difficili. Ma i firewall proxy non supportano facilmente tutte le applicazioni e possono ridurre le prestazioni dell'applicazione sicura per gli utenti finali.

2. Firewall di segmentazione della rete

Un firewall per la segmentazione della rete (possiamo anche dire che i firewall di rete interni) viene utilizzato per gestire i flussi di traffico di rete tra sedi, aree operative, divisioni o altre unità aziendali. Viene applicato ai limiti della sottorete. In questo modo, può esserci una violazione della rete in un'area e non in tutta la rete. Può anche servire a proteggere le aree della rete che garantisce, come database o unità di ricerca e sviluppo.

Per le grandi aziende o le aziende con perimetri di rete difficili da proteggere, i firewall di segmentazione della rete sono molto utili.

Livello di protezione: mentre un utente malintenzionato potrebbe non essere in grado di spostare un firewall di segmentazione della rete da una parte all'altra della rete, può solo rallentare in pratica l'avanzamento di un utente malintenzionato se l'interruzione iniziale è rapida da identificare.

Punti di forza e di debolezza: se un aggressore ottiene l'accesso alla rete, può essere significativamente più difficile per un firewall di segmentazione della rete accedere a informazioni particolarmente sensibili.

3. Firewall del database

Come suggerisce il nome, i firewall sono un tipo di firewall per le applicazioni Web progettate per proteggere i database. Questi sono di solito installati direttamente sul server del database (o vicino alla voce di rete, dove più di un server ha diversi server progettati per proteggerli). Il loro obiettivo è identificare ed evitare attacchi univoci al server, come script tra siti, che possono portare a informazioni riservate nei database a cui accedono gli aggressori.

Livello di protezione : la perdita di informazioni riservate è generalmente costosa e costosa, in termini di perdita di credibilità e pubblicità scadente . A tal fine, sono necessari tutti i passaggi appropriati per proteggere i database e i loro dati. Alla sicurezza di questi dati memorizzati, è stato aggiunto un firewall di rete considerevolmente .

Se si conservano dati di database preziosi o riservati, si consiglia di utilizzare un firewall. Secondo la Risk-Based Security, oltre 4 miliardi di record sono stati rubati quattro volte di più rispetto al 2013 Quando gli hacker continuano a colpire i database in modo efficace, ciò significa che i record sono sempre più importanti.

Punti di forza e di debolezza: i firewall del server possono fornire una misura di sicurezza efficace e possono anche essere utilizzati per tenere traccia, esaminare e segnalare la conformità a fini normativi. Tuttavia, solo se configurati e modificati correttamente e offrono poca protezione dagli exploit zero-day saranno efficaci.

4. Firewall basati su cloud

Un firewall basato su cloud è un'alternativa al firewall di un data center aziendale ma ha lo stesso obiettivo: proteggere una rete, un'applicazione, un database o altre risorse IT.

Livello di protezione: il professionista della sicurezza specializzato nella gestione del firewall configura e gestisce un firewall cloud come servizio in modo che possa offrire un'eccellente protezione per le risorse che protegge. Sarà inoltre facilmente accessibile con tempi di inattività pianificati o non pianificati minimi o nulli. Di solito viene eseguito con la configurazione dei router aziendali per deviare il traffico verso il firewall Cloud quando gli utenti mobili si connettono ad esso tramite una VPN o come proxy.

Mentre sono forniti firewall per container dedicati, un container può anche essere protetto tramite iptables in esecuzione sul container con firewall host.

Punti di forza e di debolezza: la configurazione di un firewall per container è probabilmente più semplice di un firewall host che opera su ogni container. Ma potrebbe essere dispendioso e difficile giustificare in base ai costi in contesti più piccoli.

5. Firewall di nuova generazione

I firewall di nuova generazione vengono utilizzati per proteggere la rete dal traffico di dati indesiderato, ma sono distinti dai firewall convenzionali. Oltre alla sua porta, origine, indirizzo IP e protocollo di destinazione, gli NGFW forniscono visibilità al software con visibilità a tutto schermo, osservando il contenuto di ciascun pacchetto di dati. Consente di vietare l'uso di applicazioni specifiche come peer per le applicazioni di condivisione file nei livelli applicazione e limitare le applicazioni come consentire a Skype di essere utilizzato per chiamate vocali tramite IP, ma non per la condivisione di file, utilizzando un firewall a livello di applicazione.

Un NGFW offre una migliore copertura del firewall di rete rispetto a un firewall convenzionale, lasciando costi e problemi di prestazioni da un lato. Inoltre, molti NGFW offrono altre funzionalità come il rilevamento di intrusioni, la scansione di malware e l'ispezione del software SSL . Questi possono essere utili per le organizzazioni con queste app che non hanno già soluzioni puntuali ma possono anche portare a una riduzione significativa della capacità di throughput dei dati di NGFW quando disabilitati.

Punti di forza e di debolezza: NGFW ha un controllo molto più approfondito dei dati, che consente a NGFW di affrontare una gamma più ampia di potenziali minacce e non può accedere alla rete aziendale. Tuttavia, gli NGFW costano di più rispetto ai firewall tradizionali, il che può causare problemi di prestazioni della rete perché conducono l'ispezione dei pacchetti anziché solo i filtri dei pacchetti.

Protezione del livello: abbastanza elevata perché fornisce un alto grado di controllo granulare. Tali attività potrebbero essere richieste per conformarsi a PCI e HIPAA.

Gestione unificata delle minacce

I dispositivi UTM unificati offrono alle piccole e medie imprese una soluzione di sicurezza quasi completa come un unico box che si collega alla rete. Le caratteristiche UTM tipiche includono i firewall standard, un sistema di rilevamento delle intrusioni (incluso controllo del traffico in entrata, e-mail per virus e malware, lista nera) e una lista nera di indirizzi Web per impedire ai lavoratori di accedere a siti Web identificati come il phishing. Le funzionalità del firewall dell'applicazione Web e del firewall di nuova generazione (NGFW) dispongono anche di gateway Web sicuri (a volte).

Punti di forza e di debolezza: gli UTM hanno un'attrazione chiave: un singolo acquisto copre tutti i requisiti di sicurezza e può controllare e configurare tutte le funzionalità di sicurezza attraverso un'unica console di gestione. La maggior parte degli UTM offre livelli di sicurezza di base al prezzo di acquisto originale e prodotti di sicurezza aggiuntivi (come IPS) potrebbero essere disponibili a un costo di licenza opzionale. Lo svantaggio principale è che gli UTM non possono offrire lo stesso livello di sicurezza di una combinazione di prodotti più complessi, ma può essere accademico perché spesso esiste una scelta tra UTM e nessuna soluzione di sicurezza.

Gli UTM sono adatti per le aziende più piccole che non dispongono di personale addetto alla sicurezza e non dispongono delle competenze necessarie per configurare soluzioni puntuali.

Livello di protezione: alcuni UTM funzionano bene per proteggere una rete, ma le soluzioni migliori possono offrire una protezione migliore per ogni funzione di sicurezza.

Conclusione

Quindi, in questo articolo, abbiamo visto diversi tipi di firewall con i loro punti di forza e di debolezza. Qualunque sia il tipo di firewall selezionato, tenere presente che un firewall malfunzionante può essere peggio di un firewall, in qualche modo, perché offre un'impressione di sicurezza pericolosa offrendo firewall poco o niente. Spero che troverai utile questo articolo mentre scegli il firewall appropriato per il tuo sistema.

Articoli consigliati

Questa è una guida ai tipi di firewall. Qui discutiamo i primi 5 tipi come applicazioni web, segmentazione di rete, database, firewall basati su cloud e di prossima generazione con i loro punti di forza e di debolezza. Puoi anche consultare i seguenti articoli per saperne di più -

- I 9 principali tipi di sicurezza informatica

- Introduzione alle tecnologie di sicurezza

- Che cos'è un attacco di phishing?

- Che cos'è la sicurezza di rete? | vantaggi

- Dispositivi firewall

- Cos'è il router?

- Abilità per diventare uno sviluppatore web full-stack