Fonte immagine: torproject.org

Fonte immagine: torproject.org

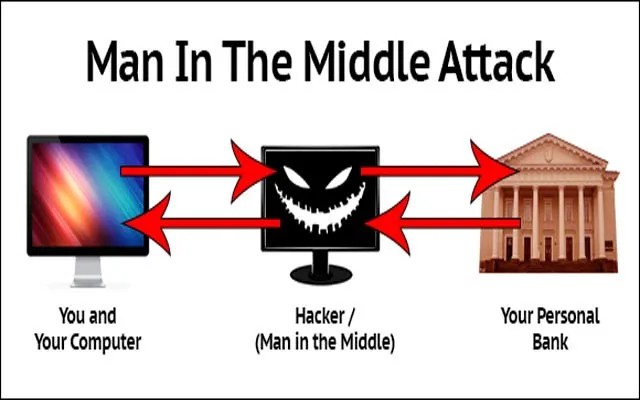

Sì. Lo so. Il titolo sembra spaventoso. Ma non è il nome di alcuni film. Ma posso scommettere che è il più spaventoso possibile. Man in the middle Il MITM è un tipo di attacco utilizzato nelle attività di hacking e dirottamento della rete.

Ma perché il nome Man in the Middle MITM. Aspettare! Non è quello! In precedenza era noto come Monkey-in the Middle. Non so perché si chiamasse così, ma sicuramente so perché Man in the Middle MITM è il nome. L'immagine seguente sarà autoesplicativa per la sua definizione.

Fonte immagine: github.com

Sinossi Man-In-The-Middle Attack (MITM)

Ancora in dubbio? Lascia che ti spieghi questo. Supponiamo che tu sia una persona alla quale è richiesto di visitare regolarmente il sito per la tua azienda per qualche tipo di lavoro. Visiti il posto dei tuoi clienti e allega il dongle per avviare Internet.

Ma vedi che non sei riuscito a ricaricare il tuo pacchetto Internet (supponi solo). E ora non puoi nemmeno ricaricarlo a causa del fatto che la tua Internet è inattiva.

Ora il client è abbastanza buono da permetterti di accedere alla sua Wireless LAN o Wi-Fi nel nostro caso. Ma il fatto è, è sicuro? Assolutamente no. Tu, amico mio, ora puoi essere vittima di alcune grandi cose di spionaggio aziendale. Hahaha … Non esattamente, ma il mio punto è che non è sicuro. Lascia che te lo spieghi in qualche altro modo.

Quello che ti ho detto sopra era solo un avvertimento. L'ho fatto nella vita reale e lascia che ti mostri le conseguenze. Sono un tester di penetrazione per cominciare.

Qualunque cosa sto per dire qui è ciò che ti suggerisco di fare nel tuo ambiente domestico o laboratorio. Farlo in luoghi pubblici può metterti in seri problemi legali. (In breve, fino a quando non hai un buon avvocato, non farlo).

L'incidente

Due anni fa, quando stavo ancora imparando l'hacking (sto ancora imparando), ero seduto in un McDonalds a Pune, in India. La mia connessione Internet non funzionava quella settimana a causa delle piogge estreme. E dal momento che sono una persona che non può vivere senza Internet, ho deciso di andare in crash a un McDonalds, motivo per cui ha il Wi-Fi GRATUITO.

Sì, le persone normalmente saltano subito in un posto dove c'è internet gratuito (almeno le persone in India lo fanno) senza pensare ai problemi che può causare (a causa di persone come me).

Quindi, ho avviato il mio laptop. Avevo installato Arch Linux in quel momento che è ancora il mio preferito. Ma quello che ho fatto potrebbe essere fatto su qualsiasi laptop installato con un sistema operativo Linux di base (YES-Its Linux). Ero annoiato e poiché non avevo nulla da fare, ho iniziato un attacco MITM per divertimento. Questo attacco è piuttosto sofisticato.

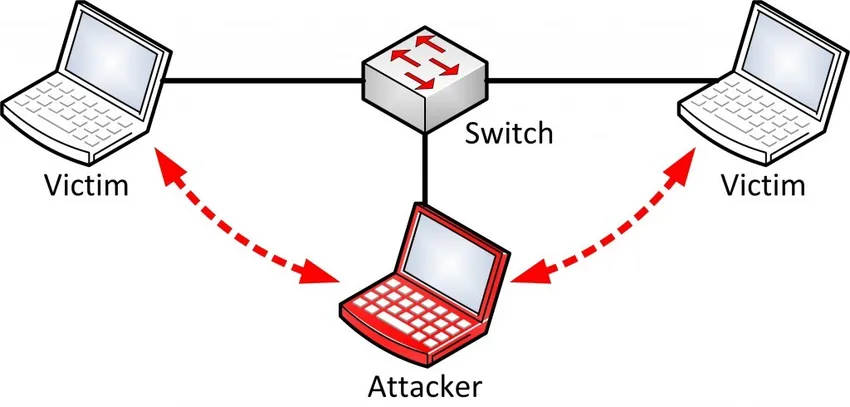

Quello che farebbe è che probabilmente farebbe pensare ad altri computer e telefoni cellulari sulla rete che io sia il router e mi passerebbe tutti i pacchetti. Se non sei inorridito per questo, allora dovresti esserlo.

Il motivo è perché, ora gestisco ogni singola informazione che passa attraverso la rete; sia il traffico in entrata che in uscita. Ora posso visualizzare i pacchetti, annusarli e esaminare tutti i dati che passano.

Sia che si tratti di persone che accedono a siti Web di social network, persone che chattano tra loro o peggio, persone che effettuano transazioni bancarie. Normalmente starei via non appena vedessi il certificato digitale di una banca. Ma quello che farei solo per divertimento è che modificherei le chat che erano solite fare.

Questo è stato davvero divertente. WhatsApp è protetto (o almeno non puoi romperlo non appena passa attraverso la rete). Molte persone usavano We-chat e Hike che avevano una crittografia estremamente bassa o nessuna crittografia. Quindi, quando un ragazzo chiedeva a una ragazza di incontrarsi da qualche parte, di solito cambiavo l'indirizzo della loro riunione.

So che questo è infantile, ma come ho detto, è stato divertente. (In realtà ho fatto molto di più di questo). Quindi, il fatto è che non solo ho potuto vedere le transazioni e il traffico in corso, ho anche potuto cambiarle, inviare qualcosa totalmente fuori dai grafici.

Ad esempio, se qualcuno riproduce un video su YouTube, potrei cambiare totalmente quel video con un semplice JavaScript e trollarli. Ora, lascia che ti chieda ancora del mio primo esempio sull'uso di un Wi-Fi totalmente casuale, pensi che sia sicuro?

Corsi consigliati

- Pacchetto di formazione sulle tecniche A Studio di R Studio

- Formazione sulla certificazione online in AngularJS

- Formazione professionale ISTQB di livello 1

- Formazione di base sui test del software professionale

Il come e perché

Bene, ora la domanda principale che tutti stavate aspettando di porre? Perché? Probabilmente non è nemmeno una domanda. Ci sono molte risposte per questo, come renderti sicuro, o capire i rischi e la scienza relativi a come funziona nella realtà e, di fatto, come sapere e catturare chiunque ti faccia le stesse cose .

Quindi, per cominciare, per fare un attacco MITM, consiglio di usare Kali Linux. In questo modo, c'è molto meno fastidio per l'installazione di qualsiasi cosa, motivo per cui Kali Linux è un software di pentesting e viene fornito con quasi tutti gli strumenti preinstallati.

Il MITM viene normalmente eseguito con avvelenamento da ARP. MITM include il furto di cookie, il dirottamento della sessione in cui è possibile acquisire l'intera sessione di accesso di qualsiasi persona e molti altri.

Con abbastanza informazioni, si può persino eseguire un attacco Distributed Denil of Service e distruggere l'intera rete. Non scriverò pezzi di codice a tutti gli effetti, qui. Ma ti direi le basi del MITM per iniziare. Il motivo è che l'attacco dipende principalmente anche dalla sicurezza del router.

Al giorno d'oggi non puoi prendere un laptop e hackerarti in qualcosa. È necessaria un'installazione adeguata per questo. Quindi, dopo aver installato Kali Linux, consiglierei di avere un buon monitoraggio e di iniettare il Wi-Fi.

Quello che uso da mesi è TP-Link Wn722n. Ha una buona autonomia ed è estremamente potente e portatile per eseguire un attacco MITM.

Ora tutto ciò che devi fare è utilizzare ArpSpoof per falsificare il tuo ID Mac per far sì che la rete pensi che tu sia il router e quindi acquisire tutto il pacchetto tramite Wireshark e tcpdump. Puoi anche annusare il traffico con Dsniff, ma comunque non sarai in grado di annusare i pacchetti https.

Dsniff funziona solo con layer socket non sicuri, ovvero http e non https. Per lavorare con http, è necessario utilizzare SSL Strip, per scartare il livello Secure sockets e quindi annusare i pacchetti attraverso di esso.

Ci sono alcune altre cose da tenere a mente. Assicurarsi che il firewall sia configurato per accettare questi pacchetti. Inoltre, se lo fai su LAN, non è un problema, ma se stai provando a farlo su una WAN, dovresti portarlo in avanti per ottenere questi pacchetti.

Di seguito sono riportati alcuni strumenti di attacco MITM che è possibile utilizzare:

Per windows:

Caino e Abele - Uno strumento GUI per annusare un avvelenamento da ARP. Dal momento che sono in questo campo da molto tempo, preferirei suggerire di non cercare l'uomo in mezzo agli strumenti di attacco per Windows. Il motivo è che, se stai provando a fare più attacchi, Windows non ti aiuterà. Dovrai passare a Linux o disporre di più computer, il che non va bene.

Per Linux:

- Ettercap e Wireshark: per sniffare pacchetti su LAN

- Dsniff: per acquisire accessi SSH

- SSLStrip - Per rimuovere il livello sicuro sui pacchetti

- Airjack: per eseguire più MITM in una volta sola

- Wsniff - Uno strumento per la rimozione di SSL e HTTPS

Se pensavi fosse questo, aspetta. C'è un'altra piattaforma che molti di voi potrebbero non conoscere: ed è il mio Android preferito. Vediamo cosa ha Android nel suo negozio:

- Dsploit - Uno strumento per diversi tipi di attacchi MITM

- Zanti2 - Zanti è un software commerciale, in precedenza era un'app a pagamento, ma recentemente l'ha resa un software gratuito. È estremamente potente in caso di MITM e altri attacchi

- Wireshark - Come per Linux

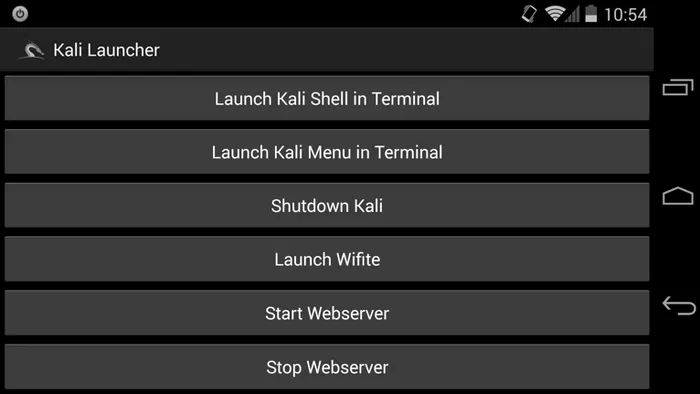

- Kali Linux - Sì. Kali Linux è disponibile per Android, ora noto come NetHunter. La parte migliore è che puoi anche ssh nel tuo computer di casa con quello e quindi iniziare l'hacking senza lasciare traccia.

Quindi, la prossima volta che vedi qualcuno che fa casino nella tua rete, non è solo un ragazzo con un laptop di cui devi essere dubbi. Chiunque abbia un buon cellulare Android come Nexus o One plus può hackerare la tua rete senza nemmeno saperlo.

Ecco come appare la GUI di Kali su Nethunter:

Fonte immagine: kali.org

La paranoia è la chiave per la sicurezza

L'unico modo per rimanere al sicuro in questo mondo pieno di parassiti è rimanere paranoici. Non è solo per l'attacco MITM, ma perché è per tutto. Di seguito sono riportati alcuni passaggi che è possibile prendere in considerazione quando si accede a un Wi-Fi pubblico per proteggersi:

- Utilizzare sempre VPN quando ci si collega ai servizi di posta elettronica

- Utilizza un'e-mail sicura con un'e-mail di sicurezza decente per rilevare malware, ad esempio: Google o Protonmail

- Se sei il proprietario di una rete Wi-Fi pubblica, devi installare un IDS, ad esempio Intrusion Detection System per acquisire qualsiasi tipo di attività non normale

- Controlla le tue credenziali di tanto in tanto per vedere se si sono verificate attività casuali o se è stato effettuato l'accesso da un'altra posizione. Cambia le tue password ogni mese. E, soprattutto, non renderli più facili da decifrare. La maggior parte delle persone conserva password come 18two19Eight4. Questa password è estremamente facile da decifrare, motivo per cui questa può essere solo una data di nascita, ad esempio il 18 febbraio 1984. Le password dovrebbero essere come 'iY_lp # 8 * q9d'. Sì, ecco come appare una password decentemente sicura. Non sto dicendo che questo sia irrefrenabile. Tuttavia, consumerà 10 volte di più del tempo necessario in caso di precedenti.

Quindi, sarebbe per ora. Attendi fino al mio prossimo blog su Cyber Security per ulteriori aggiornamenti. Fino ad allora, stai al sicuro e continua l'hacking.

Articoli Correlati:-

Ecco alcuni articoli che ti aiuteranno a ottenere maggiori dettagli su Secret Attacker, quindi passa attraverso il link.

- 13 tipi di regole per l'etichetta e-mail che potresti violare

- Domande di intervista Java per Fresher | Più importante

- 6 tipi di sicurezza informatica | Nozioni di base | Importanza

- Linux vs Windows: scopri le 9 differenze più straordinarie

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)