Quali sono le nozioni di base sulla sicurezza informatica?

Le parole di base sulla sicurezza informatica possono essere classificate in due parole diverse, vale a dire cyber significa "materiale direttamente o indirettamente collegato ai computer" e sicurezza significa "proteggere i tipi di materiale dall'abuso". Le terminologie come Computer Security o IT Security sono un alias per le basi di Cybersecurity.

In parole povere, le basi della Cybersecurity sono misure adottate per proteggere le informazioni vitali da furti o danni all'hardware, al software e alle informazioni in essi contenute. Le informazioni vitali possono essere hackerate (ovvero ottenere l'accesso senza alcun privilegio) dall'hacker, ovvero la persona che effettua l'hacking. Questo hacker può esserti noto o potrebbe essere qualcuno anonimo. Esistono due diversi tipi di hacker: hacker con cappello bianco e cappello nero.

Gli hacker con cappello bianco sono generalmente persone che ti sono note e ti fanno conoscere scappatoie e vulnerabilità nel tuo sistema. Sono anche chiamati hacker etici. Questi sono generalmente assunti da una società aziendale al fine di trovare difetti di sicurezza nel loro sistema.

In contrasto con le basi della Cybersecurity, un hacker black hat è costituito da persone che eseguono l'hacking per ottenere profitto (o per divertimento o vendetta) da informazioni vitali. Queste informazioni vitali possono essere dettagli confidenziali individuali come dati bancari, accesso e-mail ecc. O dettagli riservati dell'azienda come accesso al server sicuro ecc.

L'hacking effettuato può essere classificato in diversi tipi come:

- Ingegneria sociale

- backdoor

- Attacco Denial-Of-Service (DoS)

- intercettazioni

- Spoofing

- Phishing

L'ingegneria sociale è un'abilità mediante la quale l'hacker ottiene informazioni vitali semplicemente comunicando con la vittima. Ad esempio, durante la comunicazione con un amico si rivelano le credenziali e-mail che vengono ascoltate da una persona sconosciuta proprio dietro di te (mostrato nella schermata 1).

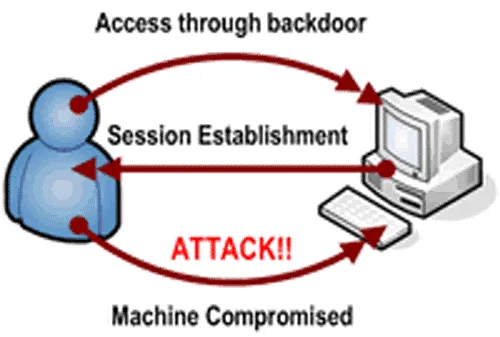

In uno scenario reale, backdoor significa consentire l'ingresso segreto e il punto di uscita a una risorsa vitale. In termini di sistemi informatici, una backdoor è qualsiasi metodo segreto per aggirare i normali controlli di base di autenticazione o sicurezza informatica. Queste backdoor possono esistere per molteplici ragioni come la cattiva progettazione di un sistema o l'aggiunta intenzionale di un progettista che è tenuto segreto per se stesso o che potrebbe essere stato aggiunto in seguito da una parte autorizzata per consentire l'accesso legittimo al sistema.

Gli attacchi Denial-Of-Service (DoS) sono quelli che non comportano l'accesso a macchine o risorse di rete agli utenti autorizzati. Ad esempio, un hacking può inserire più volte la password errata in modo tale che l'account venga bloccato o che la macchina / rete possa essere sovraccaricata a tal punto che tutti gli utenti autorizzati non saranno in grado di accedere alle risorse. In tal caso, un hacker esegue un attacco da una macchina, ad esempio un singolo indirizzo IP. Questo può essere gestito bloccando un indirizzo IP specifico utilizzando un firewall. Tuttavia, potrebbe esserci uno scenario in cui l'attacco viene eseguito da un hacker da più macchine. Questo è indicato come attacco DDoS (Distributed-Denial-Of-Service).

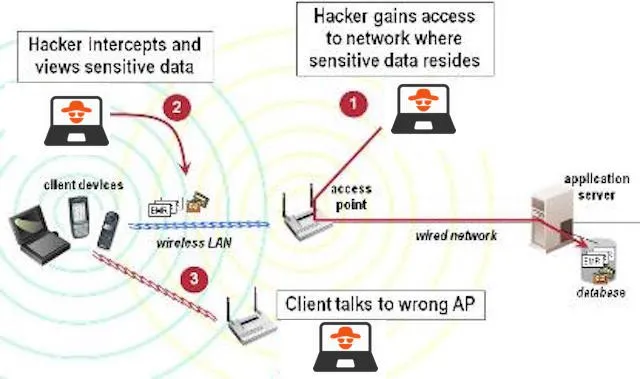

Il termine intercettazioni significa ascoltare segretamente una conversazione. In termini di sicurezza informatica, questo viene generalmente eseguito tra host di base sulla sicurezza informatica su una rete (mostrato nella schermata 4). Ad esempio, esiste un programma chiamato Carnivore che viene utilizzato dall'FBI (Federal Bureau of Investigation) al fine di intercettare il sistema di ISP (Internet Service Provider).

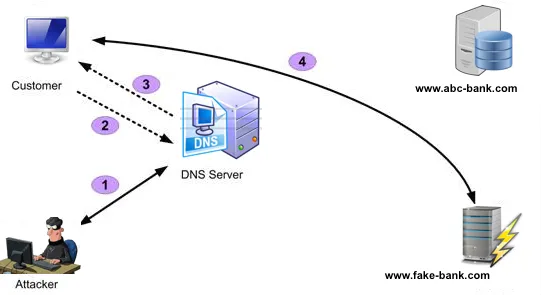

Il termine spoofing significa imitare qualcosa esagerando le sue caratteristiche con qualche guadagno o profitto personale. Lo spoofing dell'identità dell'utente può essere descritto come una situazione in cui una persona o un programma si maschera con successo (significa fingere di essere qualcuno che non è) come un altro falsificando i dati. Ad esempio, effettuare una chiamata da un hacker (dichiarando di essere un utente originale) a un funzionario bancario per eseguire transazioni bancarie.

Corsi consigliati

- Formazione JIRA

- Corso online su Java EE / J2EE

- Formazione professionale sui dispositivi di assemblaggio e cablaggio

- Programma di rete generale

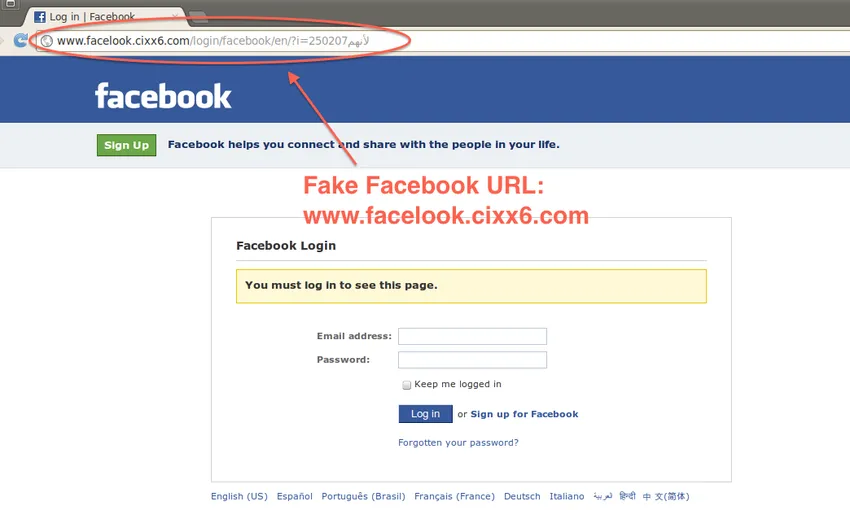

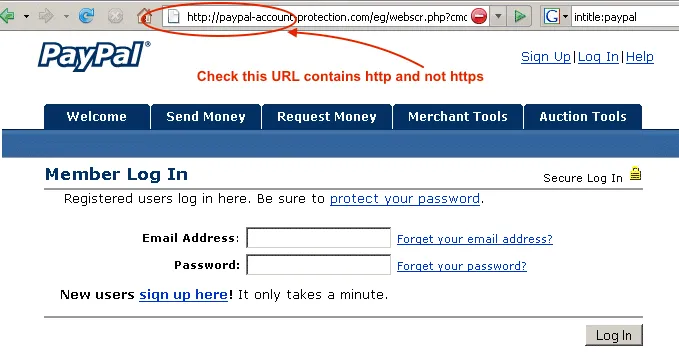

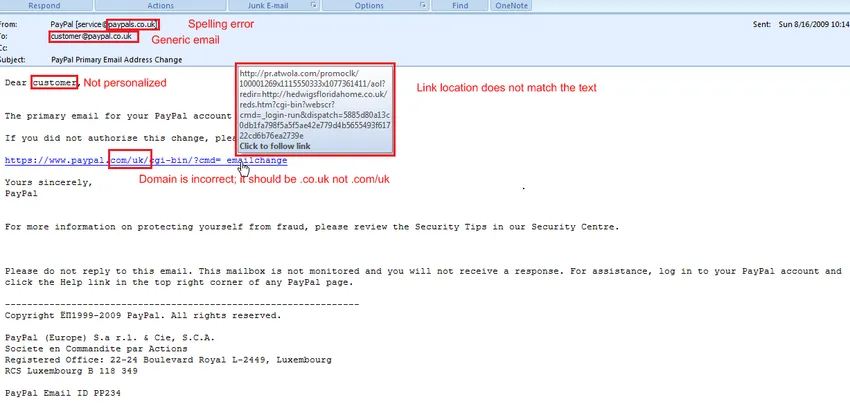

Il phishing è la pratica fraudolenta di inviare e-mail che pretendono di provenire da aziende rispettabili al fine di indurre le persone a rivelare informazioni personali come nome utente, password e dettagli della carta di credito, ecc online. Questo viene generalmente eseguito tramite spoofing e-mail o messaggistica istantanea. Di solito indirizza gli utenti a un sito Web che sembra essere legittimo ma in realtà è falso ed è controllato da un hacker. L'utente inserisce i dettagli riservati sul sito Web falso diventando così vittima del phishing. La schermata 6 mostra come viene creato il sito Web di phishing di Facebook.

Il modo migliore per proteggersi dall'essere hackerato è non usare i computer! Ciò significa che sarai isolato dalle informazioni sull'autostrada chiamate "Internet". Questo sembra essere un approccio impossibile per rimanere al sicuro. Esiste un altro approccio per essere sicuri prendendo precauzioni mentre si lavora con i computer.

Suggerimenti per la sicurezza personale

Di seguito sono riportati alcuni suggerimenti e trucchi per la sicurezza personale che possono aiutarti a venire violato.

1. Importanza della sicurezza informatica wireless domestica:

- Il Wi-Fi ha sempre la password predefinita in una fase iniziale dell'installazione. Modifica la password predefinita del Wi-Fi. Una password deve essere forte con caratteri alfabetici (sia maiuscoli che minuscoli), numerici, speciali e deve contenere almeno otto caratteri.

- Attiva sempre la crittografia WPA2 (Wireless Protected Access) / WEP (Wired Equivalent Privacy) compatibile per il Wi-Fi. È meglio usare un po 'di crittografia piuttosto che non usarne nessuno.

- Cambia il nome di rete predefinito. Questo perché le reti predefinite sono più inclini a essere hackerate.

- Abilita filtro indirizzi MAC. Questo meccanismo consente al Wi-Fi di funzionare solo con l'indirizzo MAC registrato.

- Non eseguire la connessione automatica per aprire la rete Wi-Fi poiché tali reti sono più vulnerabili all'hacking.

- Spegnere la rete durante lunghi periodi di non utilizzo.

2. Importanza della sicurezza informatica nei social media:

- Prestare attenzione quando si fa clic sui collegamenti ricevuti nei messaggi dal mittente sconosciuto. Questo perché i collegamenti possono reindirizzare a un sito Web di phishing.

- Scopri cosa hai pubblicato su di te. Alcune persone pubblicano dettagli riservati come il numero di contatto personale o l'indirizzo sui social network come Facebook, Twitter, ecc. Che possono essere pericolosi.

- Non fidarti che un messaggio provenga davvero da chi dice di provenire. Potrebbe essere lo spoofing del contenuto che afferma di essere il mittente originale.

- Non consentire ai servizi di social network come Facebook, Twitter, LinkedIn ecc di scansionare la tua rubrica e-mail. Questo può dare anche la possibilità di leggere il contenuto dell'email.

- Digita l'indirizzo del tuo sito di social network direttamente nel tuo browser invece di fare clic sul collegamento poiché potrebbe essere un sito di phishing in attesa di ottenere i tuoi dati confidenziali.

- Sii selettivo su chi accetti come amico su un social network. Se aggiungi una persona sconosciuta su un social network, potrebbe essere il punto di ingresso dell'hacking.

- Scegli i tuoi social network con attenzione. Comprendere le politiche sulla privacy.

- Prestare attenzione all'installazione di applicazioni aggiuntive sui siti poiché questo componente aggiuntivo potrebbe essere trojan che potrebbero accedere al sistema.

3. Importanza della sicurezza informatica bancaria online:

- Monitora il tuo account regolarmente.

- evitare di fare clic sulle e-mail. Tale email può essere una trappola di phishing e può metterti in grossi guai.

- Cambia le tue password regolarmente e assicurati di usare sempre password complesse.

- Accedi ai tuoi account da una posizione sicura, ad esempio utilizzando Firefox anziché Internet Explorer.

- Non essere attirato se ricevi un'e-mail o un SMS o qualsiasi telefonata promettente ricompensa per aver fornito le tue informazioni personali poiché può essere un approccio di social engineering all'hacking.

- Assicurati di utilizzare solo app sanzionate dalla banca ufficiale.)

4. Importanza della sicurezza informatica dei telefoni cellulari:

- Utilizzare sempre una sequenza, un PIN o un passcode per bloccare il dispositivo. Se il dispositivo viene rubato e non è protetto con passcode, un hacker può abusare del dispositivo.

Schermata 11

Schermata 11

- Blocca automaticamente il telefono per tenerlo al sicuro.

- Il software di protezione dei dati deve essere utilizzato per la protezione dei dati del dispositivo.

- Mantieni aggiornate le app e il software del dispositivo e aggiorna sempre dal sito Web / dalla fonte originali.

5. I bambini si prendono cura delle basi della sicurezza informatica:

- Parla con i tuoi figli, proteggendo le loro informazioni personali, facendo attenzione alle cose "gratuite" e usando password e-mail efficaci.

- Consiglia loro di usare i software di sicurezza per scansionare tutti i programmi scaricati.

- Monitora le attività P2P (peer-2-peer) dei tuoi figli o le abitudini di condivisione dei file.

- Insegnagli su truffe di phishing usando una dimostrazione.

- Insegna ai bambini le app che installano.

Prima fonte di immagine: pixabay.com

Articoli consigliati

Ecco alcuni articoli che ti aiuteranno a ottenere maggiori dettagli sui tipi di sicurezza informatica, quindi basta passare attraverso il link.

- 13 Sapevi che 13 utili tipi di regole per l'etichetta e-mail

- 32 Strumenti importanti per la sicurezza informatica Devi essere consapevole

- Il ruolo di importanza della sicurezza informatica nella nostra vita

- Lo sapevate? 4 tipi dannosi di criminalità informatica in India

- Cyber Marketing