Hacker etico certificato - Non è raro che le persone parlino di un sito Web che viene "violato" e potresti aver visto notizie di siti Web popolari essere hackerati da un gruppo di persone o da un individuo. Nel mondo cibernetico, le persone che compiono tali atti "criminali" sono chiamate hacker. Possono essere programmatori intelligenti o amministratori di rete che possono fare il brivido o rubare informazioni o prendere il controllo di un sito Web o portale.

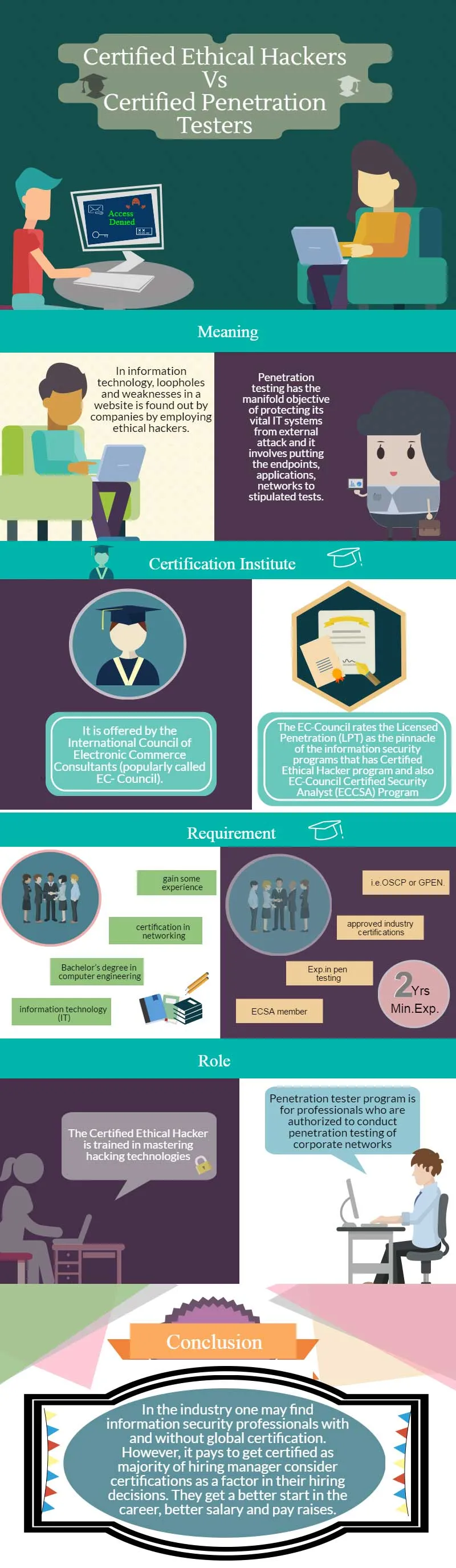

Per trovare scappatoie in un sistema o in una proprietà, il metodo migliore è quello di impiegare un ladro e scoprirlo. Nella tecnologia dell'informazione, le lacune e le debolezze in un sito Web vengono scoperte dalle aziende impiegando hacker etici. Sono addestrati personale certificato con anni di esperienza per rilevare le lacune in modo che le aziende possano collegarlo presto e prevenire enormi perdite in caso di hacking o attacco di virus inaspettato su un sito.

La gravità degli attacchi informatici può essere misurata dal piano d'azione della Casa Bianca degli Stati Uniti per spendere $ 19 miliardi in iniziative di sicurezza informatica, incluso educare i consumatori a utilizzare l'autenticazione a due fattori. Ciò fa seguito al recente hacking che ha compromesso i dati personali dei cittadini statunitensi: a novembre, le autorità federali hanno accusato tre uomini per aver violato i sistemi di nove istituti finanziari tra cui JP Morgan, Dow Jones, Scottrade ed eTrade mettendo a rischio i dati di 100 milioni di clienti.

Uno studio del Ponemon Institute nel 2014 ha mostrato che il costo medio di una violazione dei dati per l'azienda interessata è di $ 3, 5 milioni

Numerosi rapporti di ricerche e sondaggi del settore hanno indicato crescenti violazioni della sicurezza nei siti Web e nelle reti di computer, aumentando così le opportunità per hacker etici addestrati o autorizzati.

Infografica CEH vs CPT

Come diventare un hacker etico certificato?

Ci sono molte istituzioni che offrono corsi di formazione per hacker, ma alla fine dovrebbe portarti a ottenere la certificazione Certified Ethical Hacker (CEH) offerta dal Consiglio internazionale dei consulenti del commercio elettronico (popolarmente chiamato EC-Council).

Non è facile per chiunque diventare un hacker etico o un hacker etico certificato poiché una precedente esperienza nel settore IT è un requisito per qualsiasi istruzione formale in questo settore. Idealmente, un hacker etico dovrebbe avere un background di programmazione con una laurea in ingegneria informatica o informatica (IT). Il primo passo è ottenere una certificazione in rete, acquisire esperienza nell'area prima di ottenere la certificazione Cisco CCNA (Cisco Certified Network Associate). È un certificato che convalida la capacità di un professionista di comprendere la configurazione, il funzionamento, la configurazione e la risoluzione dei problemi delle reti commutate e instradate di livello medio e include anche la verifica e l'implementazione delle connessioni tramite siti remoti tramite WAN.

Successivamente, è meglio ottenere ulteriori certificazioni in Securty, CISSP o TICSA. Ciò consentirà alla persona di ottenere una posizione nella sicurezza delle informazioni. In questa fase, sarà meglio acquisire esperienza nei test di penetrazione. Il test di penetrazione comporta la valutazione della sicurezza dell'implementazione IT effettuata in un'organizzazione. Viene fatto con l'obiettivo di identificare le vulnerabilità presenti nella rete. Le aree vulnerabili includono server, sistemi operativi, reti wireless, dispositivi mobili, servizi, configurazioni e applicazioni. Questi test possono essere eseguiti manualmente o eseguendo programmi automatizzati.

Successivamente, dopo aver acquisito maggiore visibilità nel settore, si può provare per la certificazione internazionale Certified Ethical Hacker (CEH) fornita dal Consiglio internazionale dei consulenti del commercio elettronico (Consiglio CE). Secondo EC, il programma Certified Ethical Hacker è l'apice dei programmi di formazione sulla sicurezza delle informazioni più richiesti per i professionisti.

Oltre alle lezioni di networking, un hacker etico dovrebbe avere conoscenza dei comandi e delle distribuzioni Unix / Linux, programmazione in C, LISP, Perl o Java. La conoscenza di database come MySQL sarà utile anche per gli hacker etici.

Oltre alle conoscenze tecniche, hanno anche bisogno di problem solving e abilità delle persone o ingegneria sociale. Dovrebbero indurre le persone a rivelare le proprie credenziali, riavviare o arrestare i sistemi o eseguire file.

Ci sono cinque fasi dell'hacking etico: 1) Ricognizione, 2) Ottenere l'accesso 3) Enumerazione, 4) Mantenere l'accesso e 5) Infine, coprire le tue tracce. La ricognizione comporta la raccolta di informazioni su un obiettivo previsto di un hack dannoso sondando il sistema di destinazione. Le porte vengono scansionate per individuare i punti deboli nel sistema e per individuare le vulnerabilità attorno al firewall e ai router. Una volta rilevato, i mezzi per accedere al sistema possono essere elaborati dall'hacker. Esistono due tipi di ricognizione: attiva e passiva.

La ricognizione passiva potrebbe non avere nulla a che fare con la sicurezza delle informazioni o con i sistemi IT, ma potrebbe essere conoscenza delle routine aziendali, i tempi in cui i dipendenti arrivano e partono. Oppure potrebbero essere modifiche al protocollo Internet (IP), convenzioni di denominazione, server o reti nascosti. L'hacker monitora il flusso di dati per vedere a che ora avvengono le transazioni e le rotte del traffico.

Ottenere l'accesso al sistema è la fase più importante dell'attacco degli hacker. Può accadere tramite la rete locale (LAN) o Internet, l'accesso locale a un PC o anche l'accesso offline. Include overflow del buffering basati su stack, denial of service (DoS) e dirottamento della sessione.

La fase di enumerazione o scansione prevede l'esame della rete in base alle informazioni raccolte durante la ricognizione. Gli strumenti utilizzati sono dialer, port scanner, mappatori di rete, spazzatrici e scanner di vulnerabilità.

Il mantenimento dell'accesso è fondamentale per conservarlo per un utilizzo futuro. A volte mantengono l'accesso esclusivo attraverso backdoor, Trojan, rootkit. La fase finale copre le tracce per evitare il rilevamento da parte del personale di sicurezza. Il programma Certified Ethical Hacking (CEH) tratta questi argomenti in dettaglio ed è testato dal Consiglio CE prima di rilasciare la certificazione che qualifica il candidato ad assumere incarichi impegnativi nel settore.

L'esame verifica le conoscenze e le competenze dei candidati nelle seguenti aree:

-

- Telecomunicazioni, reti, cyber media e sistemi IT

- Comprendere a fondo i protocolli di sicurezza associati ai sistemi operativi-MAC, Linux e Windows,

- Dovrebbe essere in grado di hackerare l'hacking in un sistema informatico di un'organizzazione per valutare le sue vulnerabilità e debolezze con la dovuta autorizzazione-

- Adottare misure preventive e correttive contro attacchi dannosi

- Dovrebbero essere abili nell'identificare e decifrare diversi tipi di password e contrastare gli attacchi con password.

- Comprendere le tecniche di crittografia e crittografia con l'infrastruttura a chiave privata / pubblica.

- Dovrebbero avere conoscenza degli attacchi informatici tra cui Trojan, URL, offuscamento, furto di identità e ingegneria sociale.

Scopri come proteggere le aziende dai pericoli delle attività di pirateria informatica. Valutare la sicurezza dei sistemi informatici, utilizzando tecniche di test di penetrazione. Sviluppa abilità di hacking etico.

Test di penetrazione

I test di penetrazione hanno il molteplice obiettivo di proteggere i suoi sistemi IT vitali dagli attacchi esterni e comportano la verifica di endpoint, applicazioni, reti. Consente ai professionisti della sicurezza di prevenire ogni possibile minaccia con largo anticipo avviando azioni correttive in caso di vulnerabilità.

Il test periodico con penna è utile per le aziende sapere in anticipo a quali rischi per la sicurezza è esposto il sistema IT. Misure correttive tempestive impediscono agli hacker di intromettersi nella rete compromettendo dati preziosi. Evita i costi associati a una violazione della sicurezza che potrebbe incorrere in milioni di dollari e la perdita di immagine per quanto riguarda la protezione dei dati dei clienti e le informazioni business to business che coinvolgono anche dati di terze parti. I test di penetrazione aiutano l'organizzazione a soddisfare le normative di conformità / auditing come GLBa, HIPAA e Sarbanes-Oxley. Le aziende possono risparmiare ingenti somme di denaro attraverso multe legate alla non conformità della sicurezza con i test di penetrazione. Saranno in grado di conformarsi ai test previsti dalle normative federali FISMA, PCI-DSS o NIST.

Corsi consigliati

- Corsi Web professionali in Java

- Formazione sulla certificazione nello sviluppo di giochi in C ++

- Formazione online di hacking etico

- E1261 Formazione professionale Vegas Pro 13

Test di penetrazione su licenza del Consiglio CE

Il Consiglio CE valuta la licenza con licenza (LPT) come l'apice dei programmi di sicurezza delle informazioni che ha il programma Certified Ethical Hacker e anche il programma EC-Council Certified Security Analyst (ECCSA).

L'esame LPT del Consiglio CE è l'esame pratico più impegnativo prima del rilascio della certificazione. La versione online del corso ha oltre 39 moduli intensi, oltre 2300 diapositive che approfondiscono aspetti complessi dei test di penetrazione. Il corso fornisce 1100 strumenti per aiutarli ad immergersi profondamente nella scienza dei test di penetrazione.

Il Consiglio CE afferma che l'esame LPT è stato sviluppato in collaborazione con le piccole e medie imprese e i professionisti di tutto il mondo dopo un accurato lavoro, ruolo, compito lavorativo e analisi del divario di competenze. Simula in tempo reale una complessa rete di un'organizzazione multinazionale.

La versione online del corso consente al personale addetto alla sicurezza delle informazioni di apprendere i test di penetrazione da qualsiasi parte del mondo e richiedere la licenza LPT. La licenza è una garanzia per i tuoi stakeholder che possiedi le competenze "pratiche" basate sull'abilità per eseguire una valutazione di sicurezza approfondita.

Criteri di ammissibilità

Non tutti i professionisti IT possono richiedere la licenza del Consiglio CE, in particolare per i test con la penna. Il candidato deve essere un membro ECSA in regola, avere almeno due anni di esperienza nel pentesting e avere anche certificazioni di settore approvate come OSCP o GPEN. I candidati possono presentare domanda direttamente al Consiglio CE tramite il modulo web online.

I vantaggi della certificazione

- La certificazione consente ai candidati di esercitare test di penetrazione e consulenza su base globale.

- Accettazione del settore come professionista legale ed etico della sicurezza.

- Accesso a software, modelli e metodologie di test del Consiglio CE.

Sebbene diverse agenzie forniscano la certificazione, la certificazione del Consiglio CE offre loro l'opportunità di esercitare le proprie capacità in modo da poter funzionare come tester di penetrazione autorizzato.

Sebbene Ethical Hacking e Penetration rientrino nel campo della sicurezza delle informazioni, sono leggermente diversi nel loro ruolo e nelle loro funzioni. Il Certified Ethical Hacker è addestrato a padroneggiare le tecnologie di hacking, mentre un programma di tester di penetrazione concesso in licenza è destinato ai professionisti autorizzati a condurre test di penetrazione delle reti aziendali.

Le domande di esame di certificazione del Consiglio CE sono accettate online da https://cert.eccouncil.org/lpt-application-form.html.

Anche l'Hacker Ethical Certified di Ankit Fadia è un programma riconosciuto in tutto il mondo. È stato ideato da un'autorità di fama mondiale sulla sicurezza informatica. Fornisce le ultime tecniche e metodi degli strumenti utilizzati dai criminali informatici e dai terroristi. Mostra anche come combatterli. Ankit Fadia mostra anche come hackerare siti Web, account, telefoni cellulari e password proprio davanti ai tuoi occhi.

Il potenziale dei test di penetrazione e del marketing etico è enorme con Naukri.com, il portale leader del settore dei servizi in India, che mostra 115 posizioni vacanti in questo settore.

Il ruolo di Certified Ethical Hacker (CEH) e Penetration tester sono diversi sebbene rientrino nel campo della sicurezza delle informazioni. Il CEH è responsabile della protezione dei sistemi IT eseguendo determinate routine che proteggono il sistema da minacce esterne. In questo settore, gli esperti sono impiegati come revisori della sicurezza, specialisti della sicurezza della rete, tester di penetrazione, amministratori del sito, consulenti di sicurezza in base a conoscenze, capacità ed esperienza. Gli esperti in queste aree con certificazione da parte del Consiglio CE sono molto richiesti nel settore governativo, militare e della difesa. Corsi di hacking etico in linea con i programmi del Consiglio CE preparano il personale addetto alla sicurezza delle informazioni per ottenere la certificazione del Consiglio CE. Sono offerti da scuole del settore privato, università di diversi paesi.

Conclusione

Nel settore si possono trovare professionisti della sicurezza delle informazioni con e senza certificazione globale. Tuttavia, è importante ottenere la certificazione poiché la maggior parte dei responsabili delle assunzioni considera le certificazioni come un fattore nelle loro decisioni di assunzione. Ottengono un inizio migliore nella carriera, un salario migliore e aumenti salariali.

Secondo il Bureau of Labor Statistics degli Stati Uniti, la domanda di analisti della sicurezza delle informazioni dovrebbe crescere del 18% dal 2014 al 2024, il che è a un ritmo molto più veloce rispetto alla maggior parte delle altre professioni. In India ci sono solo 50.000 professionisti della sicurezza informatica, ma la nazione ha bisogno di cinque milioni di professionisti entro il 2020, secondo la National Association of Software and Service Companies (NASSCOM).

Il paese richiede 77000 nuovi hacker etici ogni anno, ma attualmente solo 15.000 sono addestrati in questo settore. Anche il meglio degli hacker deve studiare di più e ottenere la certificazione globale per ottenere credibilità. In sintonia con la crescente domanda di hacker etici e tester di penetrazione, diversi istituti sono sorti nel settore privato offrendo vari corsi.

Secondo McKinsey, circa il 70% delle aziende indiane è sensibile agli attacchi informatici. In un recente incidente, una società ha dovuto pagare enormi somme di denaro per riprendere il controllo dei suoi dati rubati.

Negli Stati Uniti le normative sono rigorose per quanto riguarda la conformità. L'India non ha l'equivalente della Portability and Accountability Act dell'assicurazione sanitaria che è stata approvata dal Congresso degli Stati Uniti nel 1996. La legge ha lo scopo di proteggere e gestire le informazioni sanitarie riservate dell'America. È difficile per le aziende non conformi a HIPAA fare affari negli Stati Uniti.

Insieme con l'hacking etico, i test di penetrazione, le valutazioni sulla vulnerabilità stanno guadagnando popolarità ma spesso vengono confuse con i test di penetrazione, hanno detto gli esperti.

Articolo raccomandato

Ecco alcuni articoli che ti aiuteranno a ottenere maggiori dettagli sui tester di penetrazione certificati Ethical Hacker VS certificati, quindi passa attraverso il link.

- Kali Linux vs Ubuntu: vantaggi

- Linux vs Ubuntu

- Guida straordinaria sulla definizione di hacker etico | Certificazione | formazione | principianti